玄机--webshell查杀

写在前面

护网要来了,好久没写博客了(滑跪)。前段时间朋友给了个号,做一波记录一下,一些语句和工具很值得学习。

黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

先把html文件夹下的源码下载到本地

1 | tar -czvf src.tar.gz ./* |

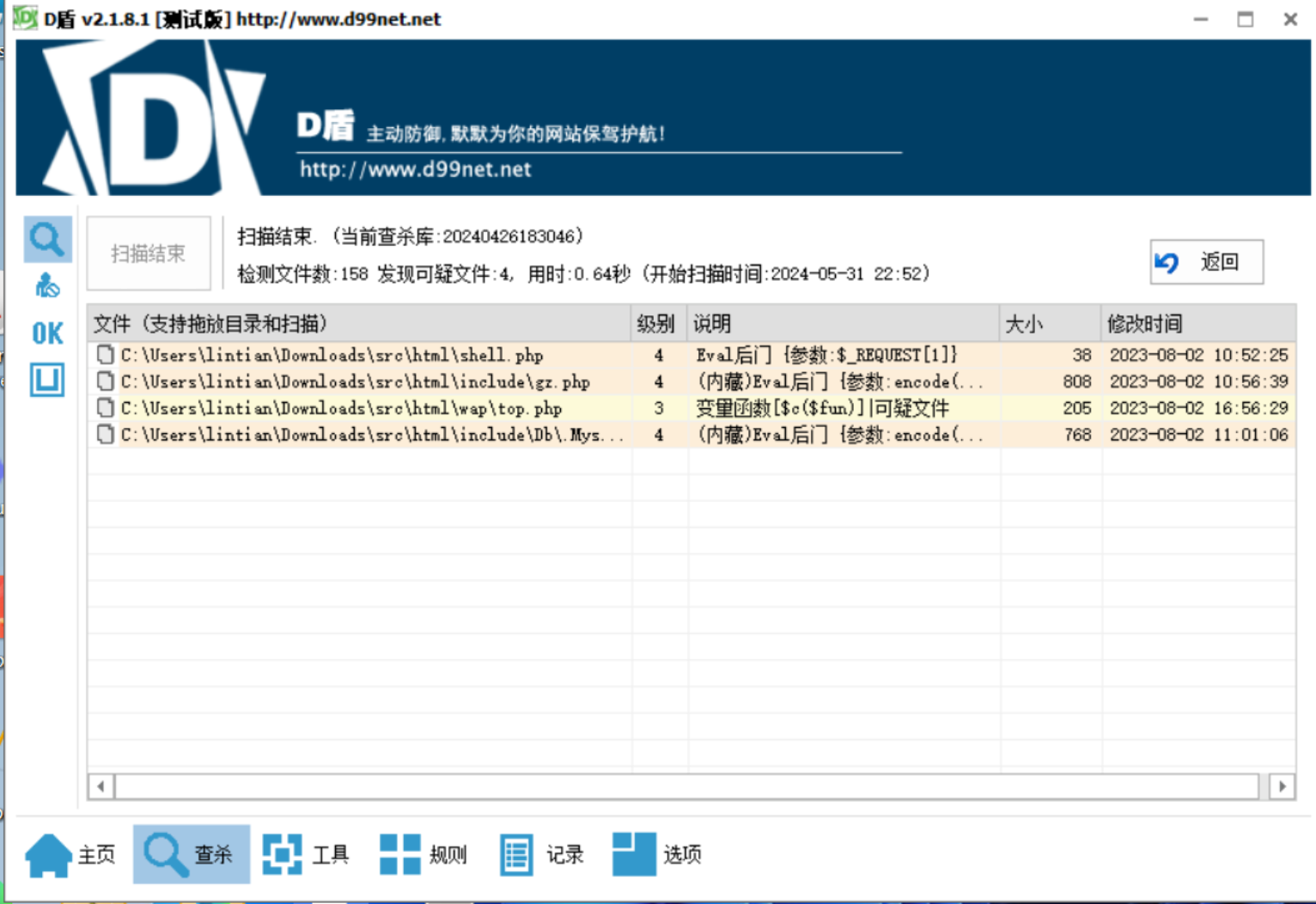

然后用d盾查杀一下

查看gz.php,看到flag

1 | flag{027ccd04-5065-48b6-a32d-77c704a5e26d} |

黑客使用的什么工具的shell github地址的md5 flag{md5}

gz.php看的出来用的是哥斯拉的木马

1 | https://github.com/BeichenDream/Godzilla |

黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

D盾看到有一个.Mysqli.php

1 | /var/www/html/include/Db/.Mysqli.php |

黑客免杀马完整路径 md5 flag{md5}

d盾看到有一个top.php

1 |

|

明显有混淆和编码

1 | 路径:/var/www/html/wap/top.php |

评论

评论插件加载失败

正在加载评论插件